✔Глобальная эпидемия вируса: аналог WannaCry добрался до Беларуси - «Интернет и связь»

Компьютеры десятков организаций в Украине и России подверглись атаке вируса-шифровальщика, похожего на WannaCry. Проблема затронула и белорусских пользователей — пока известно о единичных случаях заражений в нашей стране.

Украина и Россия — настоящая эпидемия

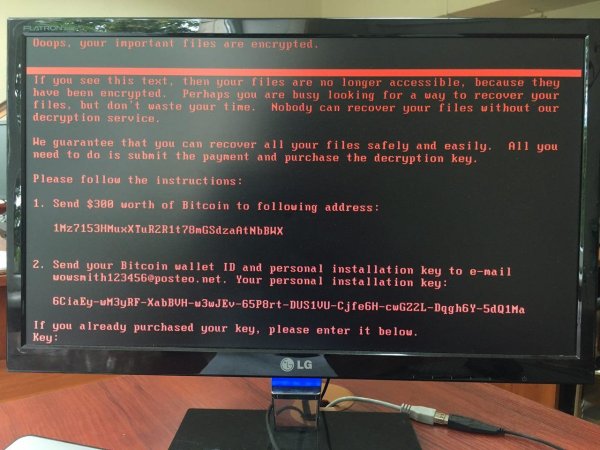

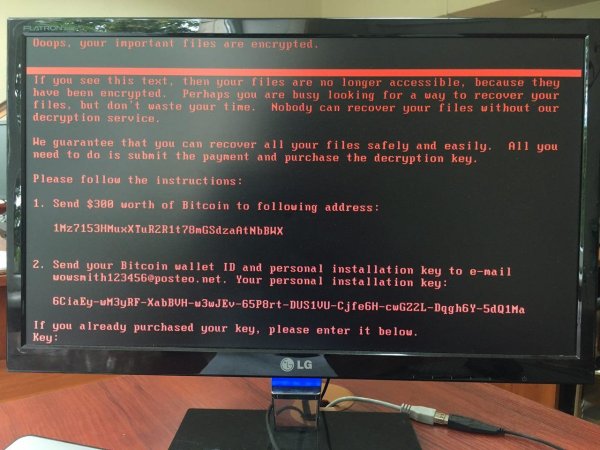

По предварительным данным, это вирус-вымогатель Petya.A. Зараженные компьютеры неожиданно перезагружаются, на экране появляется сообщение о том, что файлы на жестких дисках зашифрованы. Для их расшифровки якобы требуется отправить 300 долларов на адрес биткоин-кошелька.

Днем 27 июня стало известно, что вирус поразил компьютеры работников сетей «Укрэнерго» и ДТЭК — крупнейших энергетических компаний Украины. Позже хакерская атака затронула компьютеры в кабинете министров Украины, логистической компании «Нова Пошта», «Ощадбанке», «Укртелекоме», аэропорту «Борисполь», киевском метрополитене, Украинских железных дорогах и Чернобыльской АЭС.

В России о «мощной хакерской атаке» на свои серверы сообщила корпорация «Роснефть». Также заражение подтвердили в российских офисах компании Mondelez, банка «Хоум Кредит», представительства бренда Royal Canin и металлургической компании Evraz.

По данным криминалистической лаборатории Group-IB, от вируса пострадали более 80 компаний в России и Украине. Украинское издание AIN.UA оценило количество организаций-жертв в несколько сотен.

Также появились сообщения об атаках в других странах: в Литве, Испании, Португалии, Франции, Великобритании, Нидерландах, Дании и США.

В Беларуси — единичные случаи

Атака затронула и белорусов. В группе компаний «АЛЮТЕХ» подтвердили, что вирус заблокировал все компьютеры. По неподтвержденным данным, такой же вирус заметили на экране компьютера ОАО «Бобруйский машиностроительный завод».

Завод им. Ленина в Бобруйске 15 минут назад. Вроде как вся сеть. pic.twitter.com/Q2AqcCT7bU

— Солидный бобёр (@dmrlx) 27 июня 2017 г.

На самом заводе рассказали, что с компьютерами действительно есть проблема, но не смогли уточнить, какая именно. По словам специалиста, сейчас на предприятии работают над ее устранением.

«Обращения, касаемые подобных заражений, в наш адрес единичны, — сообщили в Национальном центре реагирования на компьютерные инциденты. — Волны

заражения данным шифровальщиком на территории нашей страны мы не

наблюдаем».

Что за шифровальщик?

Petya.A шифрует файлы пользователя, в результате чего их больше нельзя использовать.

Пока неизвестно, как именно вирус проникает на компьютеры. Обычно программы-вымогатели устанавливаются через документы, распространяемые по электронной почте. По данным сервиса VirusTotal scan, только 13 из 60 популярных антивирусов определяют Petya.A как вредоносный элемент.

К 19.30 по минскому времени злоумышленникам заплатили 13 человек — это значит, что «авторы» вируса заработали около 3900 долларов. Платить злоумышленникам не следует: их почтовый адрес заблокирован, даже в случае оплаты выкупа они не смогут прислать ключ.

Скорее всего, вирус использует уязвимость Windows под названием EternalBlue. К такому выводу пришли эксперты антивирусных компаний Avira и Symantec. Считается, что этот эксплойт разработало Агентство национальной безопасности США, а в августе 2016 года его украли хакеры The Shadow Brokers.

Именно эту уязвимость использовал шифровальщик WannaCry, который атаковал тысячи компьютеров по всему миру в мае 2017 года. Максимум атак пришелся на Россию, Украину, Китай и Индию. В общей сложности заражения зафиксировали в 150 странах мира.

Как избежать заражения?

В «Лаборатории Касперского» рекомендуют включить все уровни антивирусной защиты и вручную обновить антивирусные базы. Также следует установить все обновления безопасности Windows (они доступны на официальном сайте Microsoft).

«В качестве дополнительной меры предосторожности с помощью AppLocker запретите выполнение файла perfc.dat и запуск утилиты PSExec из Sysinternals Suite», — отмечают специалисты.

Эксперты компании Positive Technologies считают, что локально остановить шифровальщика можно, создав пустой файл без расширения с названием perfc в каталоге С:Windows. Для прекращения распространения вируса следует закрыть TCP-порты 1024−1035, 135 и 445, советует руководитель криминалистической лаборатории Group-IB Валерий Баулин.

Читайте также

Чернобыльская АЭС перешла на ручной мониторинг радиации из-за вируса-вымогателя

В Беларуси распространилась социальная сеть, которая обещает деньги за "лайки"

СБУ: вирусная атака на украинские компании может быть организована из России

Если вы заметили ошибку в тексте новости, пожалуйста, выделите её и нажмите Ctrl+Enter