✔Как компьютеры заражаются вирусом Petya и как от него защититься - «Интернет и связь»

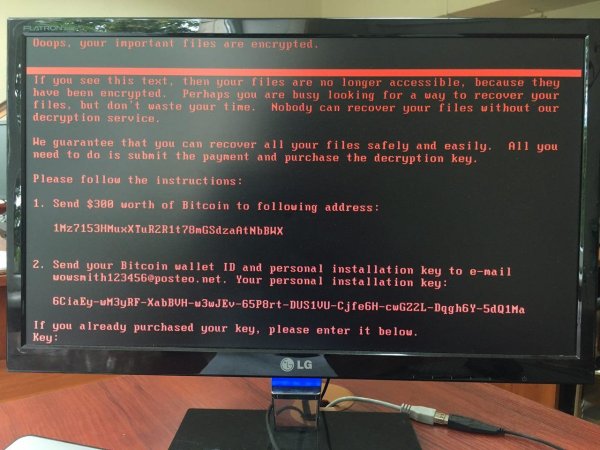

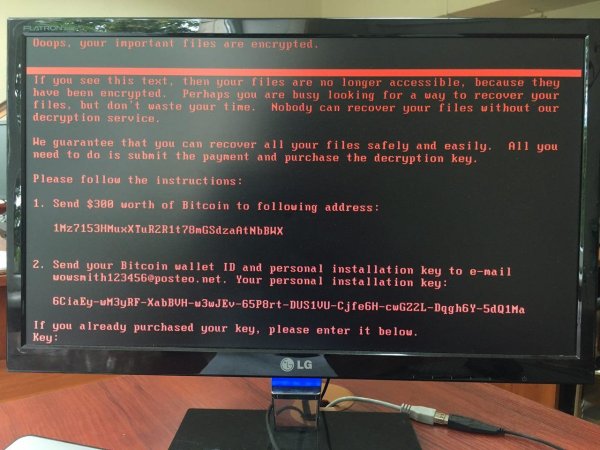

Вчерашние новости из Украины, России и даже Беларуси напоминали сюжет голливудского фильма про хакеров — вирус заблокировал компьютеры жизненно важных объектов, в том числе Чернобыльской АЭС, остановил работу крупных предприятий.

По данным криминалистической лаборатории Group-IB, от вируса Petya пострадали более 80 компаний в России и Украине. Украинское издание AIN.UA оценило количество организаций-жертв в несколько сотен.

Также появились сообщения об атаках в других странах: в Литве, Испании, Португалии, Франции, Великобритании, Нидерландах, Дании и США.

Использует методы WannaCry

Совсем недавно мир пережил крупную атаку вируса-вымогателя WannaCry, использовавшего сложный программный эксплойт EternalBlue, разработанный, как предполагается АНБ США, пишет The Verge.

Сообщается, что вирус Petya также использует этот эксплойт, однако сейчас он перестал быть таким эффективным оружием для быстрого распространения — большинство компаний обновило операционные системы, закрыв уязвимые для EternalBlue места.

Мгновенно распространяется по Сети

Вместо этого Petya использует более фундаментальные уязвимости в работе компьютерных сетей. В этом плане новый вирус более продвинутый и может оставлять целые организации в гораздо более трудном положении.

Spreads SUPER fast — saw org 5K systems hit in under 10 minutes.

Restarts computer with ransom message (MBR).

— Dave Kennedy (ReL1K) (@HackingDave) 27 июня 2017 г.

«Распространяется ОЧЕНЬ быстро. Видел сети с 5 тысячами компьютеров, заразившиеся менее чем за 10 минут». Дэвид Кеннеди, глава компании TrustedSec, занимающейся информационной безопасностью.

Если WannaCry распространялся благодаря плохо защищенным, необновленным системам, то Petya «сосредоточился» на крупных корпоративных сетях. Как только заражался один из компьютеров в сети, вирус, скорее всего, использовал сетевые инструменты Windows, такие как инструментарий управления Windows (WMI) и PsExec, для заражения других компьютеров, пишет The Verge.

Оба инструмента обычно используются для удаленного доступа администраторов, но эксперт по сетевой безопасности Лесли Кархарт говорит, что они же часто являются способом распространения вредоносного ПО в уязвимой сети. «WMI — это суперэффективный метод для хакеров. Он встроен в системы и редко регистрируется или блокируется средствами безопасности», — говорит Кархарт. «Psexec меньше используется и больше контролируется, но все еще очень эффективен».

Подозревается украинская программа

Согласно исследованию Talos Intelligence, вирус мог начать распространение через фальсифицированное обновление в украинской бухгалтерской программе M.E.Doc.

Создатели программы утверждают, что это не так, поскольку последнее обновление было разослано еще 22 июня — за пять дней до атаки. Однако ряд других исследовательских групп соглашаются с Talos, считая, что хакеры подделали цифровую подпись в апдейте и таким образом проникли в сети компаний. На это же косвенно указывает то, что 60% заражений вирусом пришлось на Украину — там заражены многие крупные предприятия, включая центральный банк и крупнейший аэропорт.

Как избежать заражения

В «Лаборатории Касперского» рекомендуют включить все уровни антивирусной защиты и вручную обновить антивирусные базы. Также следует установить все обновления безопасности Windows (они доступны на официальном сайте Microsoft).

«В качестве дополнительной меры предосторожности с помощью AppLocker запретите выполнение файла perfc. dat и запуск утилиты PSExec из Sysinternals Suite», — отмечают специалисты.

Эксперты компании Positive Technologies и Symantec считают, что локально остановить шифровальщика можно, создав пустой файл без расширения с названием perfc в каталоге С:Windows.

Дело в том, что в момент атаки Petya ищет файл C:Windowsperfc. Если такой файл на компьютере уже есть, то вирус заканчивает работу без заражения.

Чтобы создать такой файл для защиты от Petya можно использовать обычный «Блокнот». Причем разные источники советуют создавать либо файл perfc (без расширения), либо perfc.dll. Специалисты также советуют сделать файл доступным только для чтения, чтобы вирус не мог внести в него изменения (это можно сделать в свойствах файла).

Для прекращения распространения вируса следует закрыть TCP-порты 1024−1035, 135 и 445, советует руководитель криминалистической лаборатории Group-IB Валерий Баулин.

Также специалисты советуют сделать резервные копии важных файлов на случай возможного заражения в дальнейшем. Кроме того, если компьютер заражен и требует перезагрузиться, нельзя давать ему это делать. Как минимум, у вас будет время сохранить всю ценную информацию.

Важно

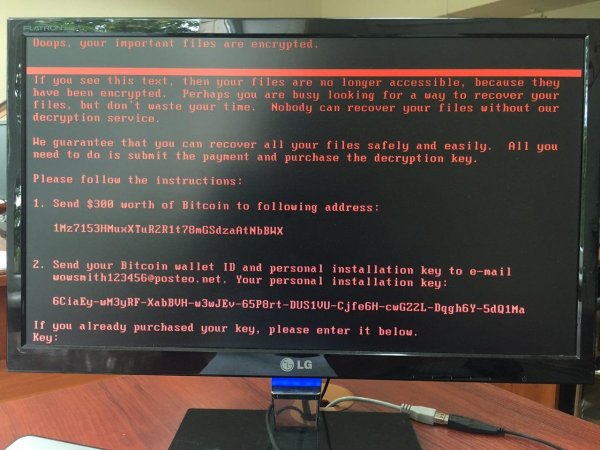

Если ваш компьютер уже заражен данным шифровальщиком и файлы заблокированы, платить выкуп не рекомендуется, пишет «Лаборатория Касперского». Это не поможет вам вернуть файлы: дело в том, что служба e-mail, услугами которой пользовались злоумышленники, заблокировала почтовые адреса, на которые должны приходить данные об уплате выкупа. Так что даже если вы переведете деньги, вам не удастся связаться с ними, подтвердить перевод и получить ключ, необходимый для восстановления файлов.

Читайте также

МИД о резолюции ПАСЕ: Не удивимся, если тема АЭС скоро всплывет в Международной федерации шашек

ПАСЕ сожалеет о нарушениях прав человека в Беларуси и призывает приостановить строительство АЭС

Чернобыльская АЭС перешла на ручной мониторинг радиации из-за вируса-вымогателя

Если вы заметили ошибку в тексте новости, пожалуйста, выделите её и нажмите Ctrl+Enter