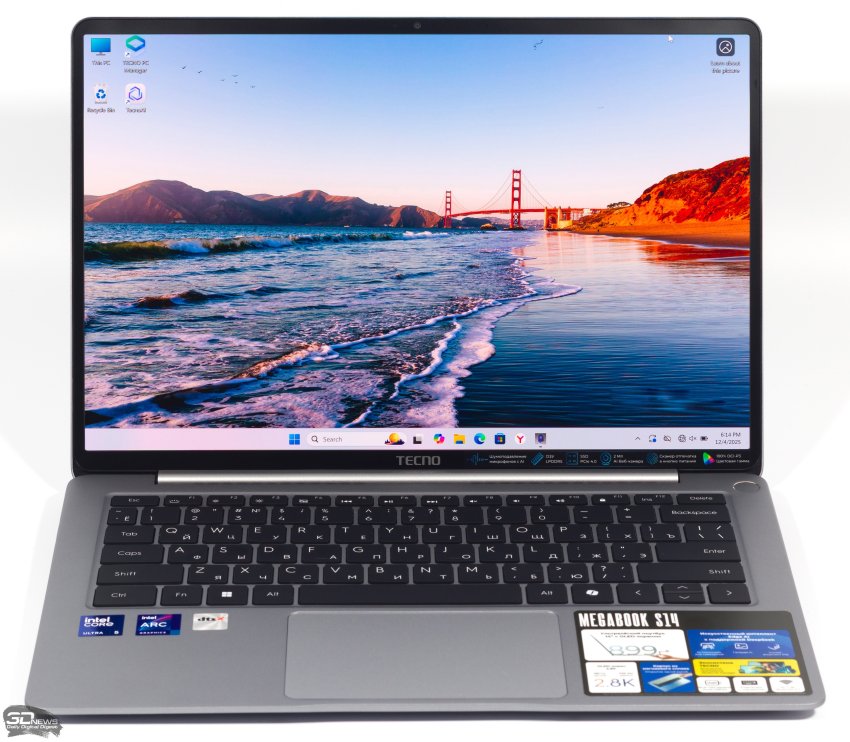

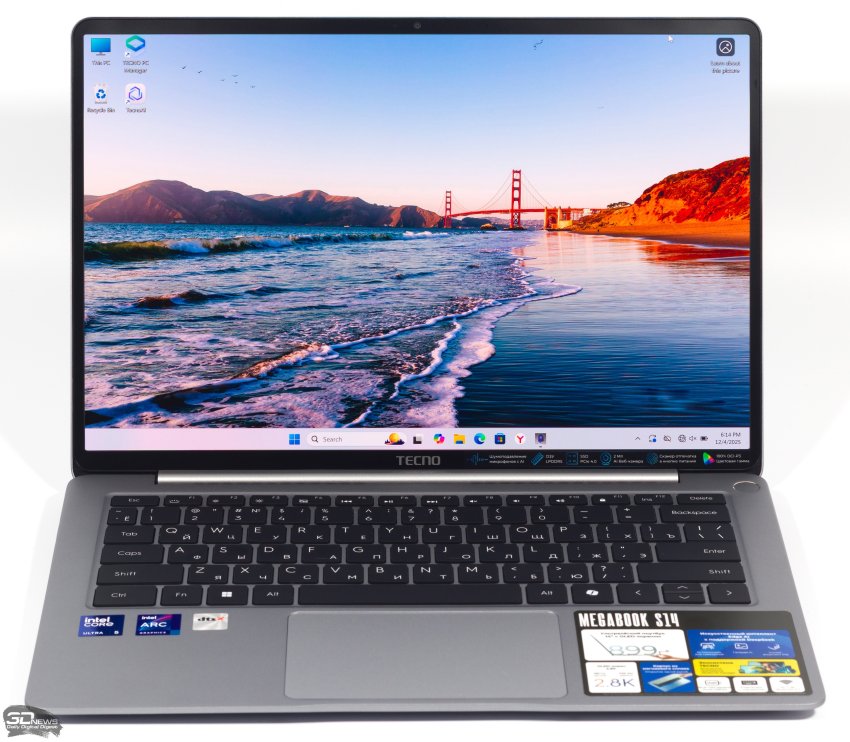

✔Майнинговый червь WannaMine по-прежнему атакует крупные компании - «Новости»

);

В начале 2018 года многие ИБ-компании и независимые эксперты предупреждали о появлении майнингового ботнета, который использует зараженные хосты для добычи криптовалюты Monero. По данным специалистов, тогда было скомпрометировало от 500 000 до 1 000 000 машин, а операторы малвари «заработали» порядка 8900 Monero (около 2 млн долларов по курсу на тот момент).

Данная малварь получила название WannaMine, которое угрозе дали специалисты компании CrowdStrike. Разумеется, параллель с WannaCry неслучайна. Дело в том, что для распространения малварь использует эксплоиты EternalBlue (CVE-2017-0144) и EsteemAudit (CVE-2017-0176), направленные против уязвимых Windows-машин. Названия этих эксплоитов хорошо знакомы не только ИБ-специалистам, но даже рядовым пользователям, так как именно EternalBlue весной 2017 года применялся для распространения нашумевшего шифровальщика WannaCry.

Напомню, что еще летом 2016 года группа хакеров, называющих себя The Shadow Brokers, сумела похитить хакерский инструментарий у специалистов АНБ. Долгое время хакеры тщетно пытались продать попавшее в их руки «кибероружие», но им не удалось провести аукцион или найти прямого покупателя, после чего, в апреле 2017 года, группировка опубликовала украденные данные совершенно бесплатно, в открытом доступе.

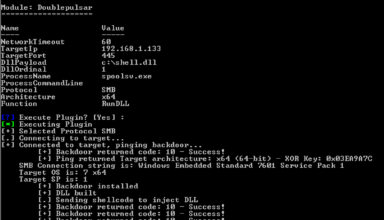

Этими готовыми инструментами из арсенала АНБ (а точнее эксплоитами EternalBlue и DoublePulsar) и воспользовались создатели WannaCry. Также эксплоиты спецслужб взяли на вооружение создатели NotPetya, другого майнингового вредоноса Adylkuzz и так далее.

Компания Microsoft исправила вышеупомянутые уязвимости, которые используют похищенные у АНБ инструменты, а также подготовила патчи для устаревших, более неподдерживаемых ОС, включая Windows XP, Windows 8 и Windows Server 2003. Однако, даже спустя год, многие компании и пользователи по-прежнему не позаботились об их исправлении.

Аналитики компании Cybereason предупредили, что вредонос WannaMine по-прежнему активен и заражает сети крупных компаний. Так, эксперты рассказали, что на днях майнинговый червь атаковал одного из их клиентов, крупную компанию, с филиалами по всему миру, входящую в список Fortune 500. Проникнув на одну уязвимую машину, малварь распространилась более чем на 1000 систем всего за один день. В итоге оказались заражены «десятки контроллеров домена и около 2000 эндпоинтов».

Исследователи пишут, что атаки WannaMine почти бесфайловые. Так, с удаленного сервера подгружается скрипт PowerShell, который и помогает вредоносу закрепиться в системе. Также с управляющего сервера подгружается огромный файл, содержащий base64 текст. Отмечается, что пейлоад из-за обфускации настолько огромен, что открыть его в текстовом редакторе практически невозможно, тот попросту зависает.

Внутри этого файла также находится PowerShell-код, включая PowerShell-версию инструмента Mimikatz, а также огромный бинарный блоб, который используется для работы с инструментом PingCastle и поиска других уязвимых хостов. Собранные учетные данные и информация о сети используются для проникновения на доступные машины и их заражения. DLL малвари присваивается случайное имя, отличное для каждой инфицированной системы.

При этом специалисты Cybereason отмечают, что WannaMine до сих пор использует те же серверы, которые ранее уже были замечены во время вредоносных операций. Эксперты попытались связаться с хостинг-провайдерами, которым принадлежат обнаруженные адреса, но так и не получили ответа.