✔Эксплоит АНБ DoublePulsar модифицировали для работы с Windows Embedded - «Новости»

Название хакерского инструмента DoublePulsar знакомо не только ИБ-экспертам, но даже обычным пользователям. Дело в том, что инструменты EternalBlue и DoublePulsar использовались для распространения шифровальщика WannaCry, в ходе массовых атак в мае 2017 года, о чем специалисты и СМИ рассказывали неоднократно.

Исходно DoublePulsar принадлежал спецслужбам, однако в 2016 году группировка The Shadow Brokers сумела похитить хакерский инструментарий АНБ, а в апреле прошлого года тот были опубликован в интернете совершенно бесплатно.

С тех пор специалисты по информационной безопасности и преступники пристально изучили решения спецслужб и нашли им самые разные применения. Так, эксплоиты DoublePulsar и EternalBlue взяли на вооружение авторы разнообразной малвари, а ИБ-эксперты еще в прошлом году адаптировали некоторые хакерские решения для работы на Windows 8, Windows 8.1, Windows Server 2012 и Windows 10, хотя изначально те предназначались исключительно для атак на Windows XP, Windows Vista, Windows 7, Windows Server 2003 и Windows Server 2008.

Теперь независимый ИБ-специалист, известный в сети под псевдонимом Capt. Meelo, модифицировал инструмент DoublePulsar таким образом, чтобы тот мог работать и на устройствах под управлением Windows Embedded (сейчас ОС носит имя Windows IoT вследствие недавнего ребрендинга). Данная версия Windows используется в IoT- и PoS-устройствах, банкоматах и так далее.

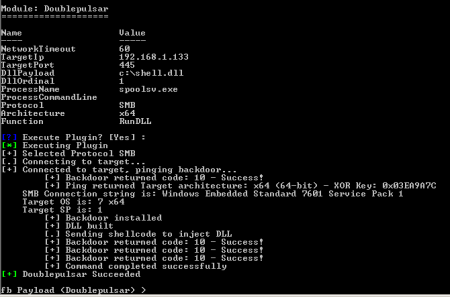

Capt. Meelo обнаружил, что Windows Embedded уязвима перед эксплоитами АНБ, однако использование соответствующих модулей Metasploit успеха не приносило.

Стоит отметить, что DoublePulsar вообще не предназначен для самостоятельного использования. Обычно его применяют в сочетании с другими решениями, в частности, необходим фреймворк FuzzBunch, а также другие эксплоиты (EternalBlue, EternalSynergy, EternalRomance и так далее). Именно перечисленные инструменты используются для «закрепления» в целевой системе, а DoublePulsar устанавливается на одном из последних этапов и работает как бэкдор.

Как оказалось, в случае Windows Embedded, модуль EternalBlue срабатывал как должно, однако установка DoublePulsar оканчивалась неудачей. В итоге исследователь провел детальный аудит кода, пытаясь найти причину этих неудач, и обнаружил, что камнем преткновения являлась всего одна строка кода. Дело в том, что DoublePulsar был создан таким образом, чтобы перед заражением проверять версию Windows на машине жертвы, а затем использовать один путь для установки на Windows 7 и другой для прочих платформ. Windows Embedded в этой схеме вообще не предусматривалась, что и приводило к возникновению ошибки.

Capt. Meelo устранил этот мелкий огрех, и теперь эксплоит использует для установки правильный путь, работая как нужно.

Стоит отметить, что в сети, к сожалению, по-прежнему можно найти множество девайсов, на которых активен протокол SMBv1, который не рекомендуют использовать даже сами разработчики Microsoft. Более того, далеко не везде установлен критически важный патч, закрывающий уязвимости, которые ранее эксплуатировало АНБ. Это исправление было выпущено еще в марте 2017 года (MS17-010). Более того, в мае 2017 года, когда при помощи эксплоитов спецслужб начал распространяться вымогатель WannaCry, компания Microsoft также представила экстренные патчи для давно неподдерживаемых ОС: Windows XP, Windows 8 и Windows Server 2003.