✔ИБ-специалист адаптировал эксплоиты АНБ для всех версий Windows - «Новости»

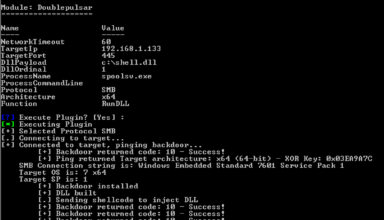

Весной 2017 года хакерская группа The Shadow Brokers опубликовала в открытом доступе «арсенал кибероружия», похищенный у американских спецслужб. Тогда хакеры обнародовали различные эксплоиты и инструменты, украденные у Equation Group – группировки, за которой стоят «правительственные хакеры» из АНБ. В результате достоянием широкой общественности стали такие опасные вещи, как эксплоит EternalBlue, направленный на эксплуатацию уязвимости в протоколе SMB (именно он использовался для распространения шифровальщика WannaCry в мае 2017 года, а затем во время атак NotPetya и Bad Rabbit).

Еще летом 2017 года специалисты компании RiskSense, Шон Диллон (Sean Dillon) и Дилан Девис (Dylan Davis) сообщили, что им удалось адаптировать эксплоит EternalBlue для работы с Windows 10. Напомню, что на тот момент инструмент для использования багов в SMB уже мог применяться для атак на Windows XP, Windows Vista, Windows 7, Windows Server 2003 и Windows Server 2008, хотя в некоторых случаях добиться заражения было весьма непросто. Также исследователям удалось модифицировать EternalBlue для работы с Windows 8, Windows 8.1 и Windows Server 2012.

Однако в опубликованном The Shadow Brokers дампе содержались и другие эксплоиты, чьи названия не столь известны, но потенциал тоже обширен. Все прошедшие месяцы Шон Диллон продолжал начатую в 2017 году работу и теперь сообщил об очередном успехе. Исследователю удалось скорректировать исходный код эксплоитов EternalChampion, EternalRomance и EternalSynergy таким образом, что теперь эти инструменты могут использоваться против любых версий Windows, 32-разрядных и 64-разрядных, вышедших за последние 18 лет (начиная с Windows 2000 и далее).

Диллон уже адаптировал результат своей работы для Metasploit и опубликовал исходные коды на GitHub. Так, CVE-2017-0146 (EternalChampion, EternalSynergy) позволяет спровоцировать состояние гонки через transaction-запросы, а CVE-2017-0143 (EternalRomance, EternalSynergy) эксплуатирует проблему типа type confusion между WriteAndX и transaction-запросами.

Диллон пишет, что эксплоиты работают против следующих, непропатченных версий Windows:

- Windows 2000 SP0 x86

- Windows 2000 Professional SP4 x86

- Windows 2000 Advanced Server SP4 x86

- Windows XP SP0 x86

- Windows XP SP1 x86

- Windows XP SP2 x86

- Windows XP SP3 x86

- Windows XP SP2 x64

- Windows Server 2003 SP0 x86

- Windows Server 2003 SP1 x86

- Windows Server 2003 Enterprise SP 2 x86

- Windows Server 2003 SP1 x64

- Windows Server 2003 R2 SP1 x86

- Windows Server 2003 R2 SP2 x86

- Windows Vista Home Premium x86

- Windows Vista x64

- Windows Server 2008 SP1 x86

- Windows Server 2008 x64

- Windows 7 x86

- Windows 7 Ultimate SP1 x86

- Windows 7 Enterprise SP1 x86

- Windows 7 SP0 x64

- Windows 7 SP1 x64

- Windows Server 2008 R2 x64

- Windows Server 2008 R2 SP1 x64

- Windows 8 x86

- Windows 8 x64

- Windows Server 2012 x64

- Windows 8.1 Enterprise Evaluation 9600 x86

- Windows 8.1 SP1 x86

- Windows 8.1 x64

- Windows 8.1 SP1 x64

- Windows Server 2012 R2 x86

- Windows Server 2012 R2 Standard 9600 x64

- Windows Server 2012 R2 SP1 x64

- Windows 10 Enterprise 10.10240 x86

- Windows 10 Enterprise 10.10240 x64

- Windows 10 10.10586 x86

- Windows 10 10.10586 x64

- Windows Server 2016 10.10586 x64

- Windows 10 10.0.14393 x86

- Windows 10 Enterprise Evaluation 10.14393 x64

- Windows Server 2016 Data Center 10.14393 x64

Эксперт подчеркивает, что данные инструменты были созданы исключительно в рамках научного исследования и предназначены для специалистов и разработки эффективных защитных практик. Использование этих эксплоитов для атак без явного согласия третьей стороны – противозаконно, и автор не несет никакой ответственности за подобные инциденты.