✔Атака Thermanator позволяет похищать пароли, считывая тепловые следы с клавиатуры - «Новости»

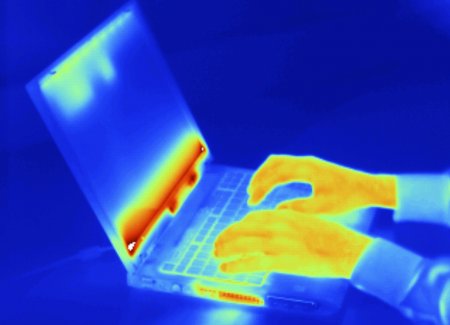

Ученые из Калифорнийского университета в Ирвайне опубликовали доклад, посвященный атаке Thermanator. Исследователи пишут, что вооружившись термальной камерой средней дальности можно перехватывать нажатия клавиш на клавиатуре, которые впоследствии можно обработать и воспроизвести набранный целью текст. Таким образом злоумышленник может похитить чужие пароли и PIN-коды, «считав» их с клавиш спустя минуту после набора.

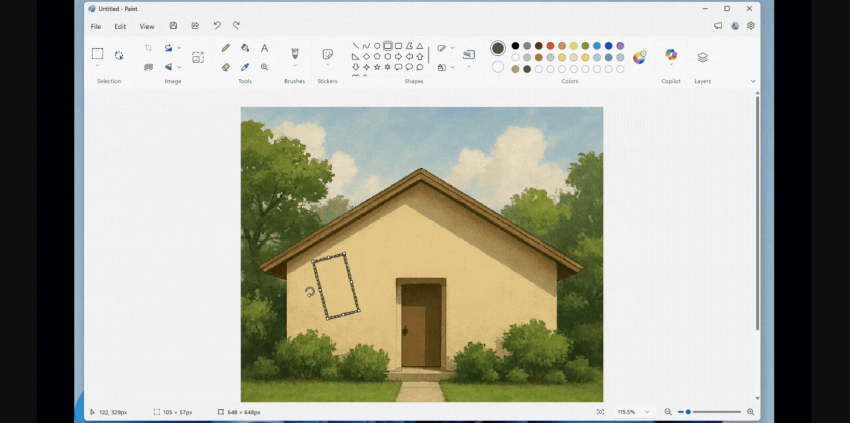

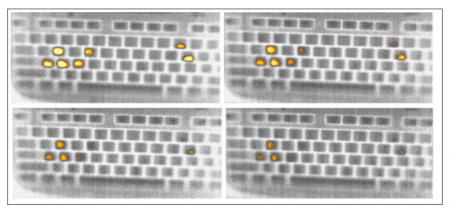

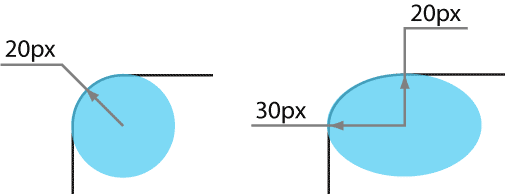

Пароль passw0rd через 0 (левый верхний угол), 15 (правый верхний угол), 30 (левый нижний уголt) и 45 (правый нижний угол) секунд после ввода

Thermanator позволяет восстанавливать короткие последовательности символов, к примеру, PIN-коды, пароли, верификационные коды банков и так далее. Для реализации атаки понадобиться лишь поместить термальную камеру вблизи от жертвы, таким образом, чтобы набранный ею текст попадал в «поле зрения» устройства, или «запечатлеть» клавиатуру вскоре после набора текста. Собранные таким способом данные затем могут быть преобразованы в обычные последовательности символов, к которым можно применять обычную словарную атаку.

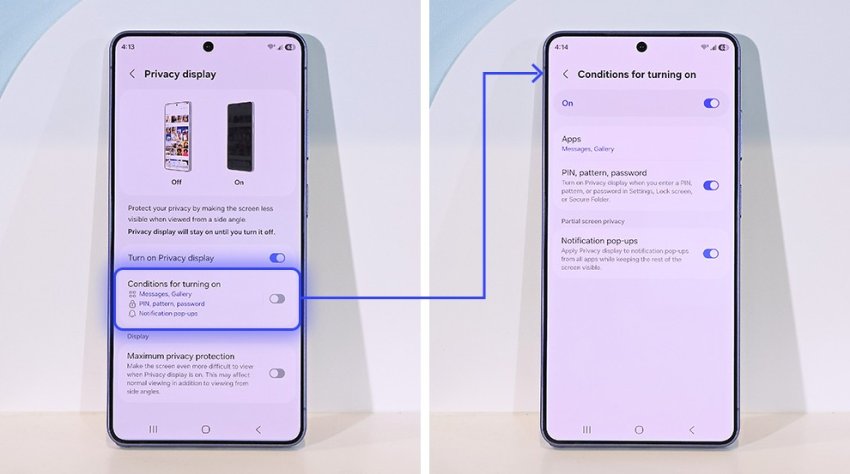

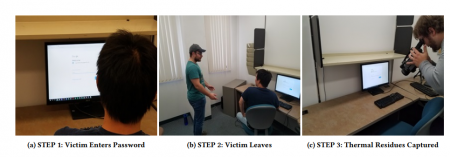

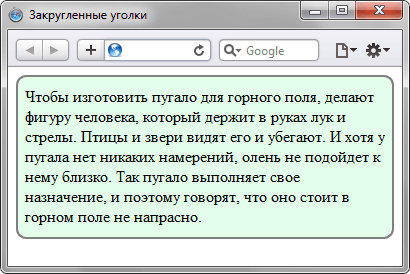

Оборудованием, использованное во время тестов

Специалисты провели лабораторные испытания своей теории: 31 пользователя попросили ввести пароль на четырех разных клавиатурах, тогда как еще 8 добровольцев, не имеющих какой-либо специальной технической подготовки, занялись восстановлением данных, полученных после ввода с помощью тепловизора.

Один из возможных сценариев атаки

Эксперимент показал, что восстановить последовательность нажатия клавиш, собранных термальной камерой через 30 секунд после набора пароля, не составляет никакого труда даже для неподготовленного человека. Добровольцы легко воспроизвели набранные другими добровольцами пароли (в отчете подчеркивается, что это может быть продело как с помощью специального софта, так и вручную). Если же с момента набора текста прошла минута или более, записанные данные менее информативны, но частично восстановить последовательность набранных символов все равно возможно.

В заключение своего доклада исследователи пишут, что за последние годы был разработано множество различных техник перехвата паролей, начиная от использования механических колебаний и заканчивая наблюдением за электромагнитным излучением. Эксперты делают вывод, что от использования паролей в текущем виде уже пора отказаться, ради безопасности пользовательских данных и оборудования.

«Одновременно с тем, как некогда нишевые сенсорные устройства становятся все дешевле и доступнее, все ближе к реальности становятся новые варианты атак по стороннему каналу в стиле “Миссия невыполнима”. В первую очередь это касается постоянно снижающихся цен на высококлассные тепловизионные приборы, которые становятся все доступнее», — пишут ученые.