✔Банкер MnuBot использует в качестве командных серверов машины с Microsoft SQL - «Новости»

Специалисты IBM рассказали об обнаружении банковского трояна MnuBot, в настоящее время атакующего цели в Бразилии. Малварь написана на Delphi и общается со своими управляющими серверами посредством серверов Microsoft SQL (MSSQL).

MnuBot состоит всего из двух основных компонентов. Первый компонент отвечает за начальную стадию заражения и проверяет наличие файла Desk.txt в директории AppData Roaming. Если такой файл существует, значит система уже скомпрометирована банкером. Если же файла нет, троян создает его и открывает новую среду рабочего стола (в тайне от пользователя). Все данные об этих операциях сохраняются в Desk.txt, чтобы компонент второй стадии заражения «знал», с чем работает.

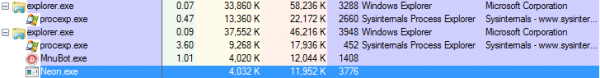

Компонент второй стадии заражения, сохраняющийся в C:UsersPublicNeon.exe, представляет собой полноценный RAT-троян (remote access trojan), который сообщается с базами MSSQL, принадлежащими злоумышленникам, и получает от них все необходимые инструкции.

Исследователи объясняют, что обычно вирусы, написанные на Delphi, оказываются очень простыми, но MnuBot отличается от своих «собратьев». В частности, преступники контролируют малварь посредством удаленных БД MSSQL. В коде трояна содержатся зашифрованные учетные данные для подключения к таким серверам. Лишь попав на компьютер жертвы, MnuBot динамически расшифровывает их и устанавливает соединение с БД. В итоге все контакты вредоноса с управляющими серверами выглядят как обычный SQL-трафик, включая запросы на получение новых команд и сами команды.

«Вероятнее всего, авторы MnuBot хотели попытаться избежать обнаружения обычными антивирусными механизмами, которые основываются на вредоносном трафике. Для этого они скрывают свой вредоносный трафик под маской безобидного на первый взгляд трафика Microsoft SQL», — пишут эксперты IBM.

Поддержание постоянной связи с серверами MSSQL открывает перед операторами трояна, которых специалисты называют весьма умелыми вирусописателями, и другие возможности. Так, MnuBot обращается к серверу MSSQL через равные промежутки времени и получает от удаленной БД файл конфигурации, то есть нет нужды жестко прописывать в код малвари множество настроек. Более того, разработчики вируса в любой момент имеют полный контроль над своими операциями, могут изменять конфигурацию малвари и направлять ей обновления практически в реальном времени. В случае обнаружения, злоумышленникам достаточно увести свои базы MSSQL в оффлайн, после чего исследователи или сотрудники банка, которые обнаружили и пытались изучить атаку, не смогут добиться от трояна практически ничего.