✔Шифровальщик Scarabey продолжает дело Scarab и атакует российских пользователей - «Новости»

В ноябре 2017 года специалисты сразу нескольких ИБ-компаний предупредили, что крупнейший в мире спамерский ботнет, Necurs, насчитывающий порядка 6 млн зараженных хостов, начал распространять вредоносный спам, содержащий вымогателя «Скарабей» (Scarab).

Теперь исследователи компании Malwarebytes сообщили об обнаружении новой версии данного шифровальщика, которая получила название Scarabey. Код новой вариации практически идентичен исходному коду Scarab, однако злоумышленники изменили способ распространения малвари и теперь выбирают совсем другие цели для атак.

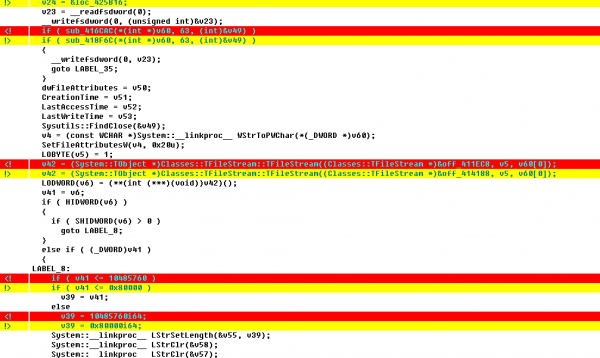

Сравнение кода Scarabey и Scarab

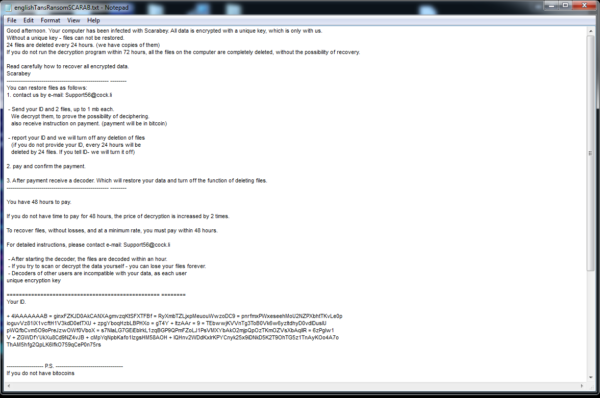

Если оригинальный Scarab был написан с помощью Visual C, то Scarabey написан на Delphi и C++ не использует. Еще одно отличие состоит в том, что теперь сообщение с требованием выкупа написано не на английском языке, а на русском. Это вовсе неудивительно, ведь по данным Malwarebytes, новый «Скарабей» атакует преимущественно российских пользователей. Более того, исследователи отмечают, что для обоих шифровальщиков использовался один и тот же текст, просто английская версия послания злоумышленников была получена из русской версии через Google Translate.

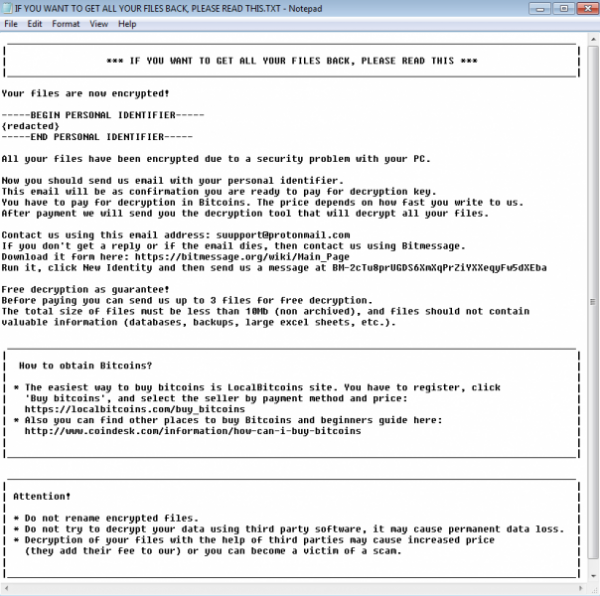

Оригинальное вымогательское сообщение Scarab

Вымогательское сообщение Scarabey, переведенное на английский с помощью Google Translate

Распространением Scarabey теперь занимается не ботнет Necurs. Теперь операторы малвари ищут плохо защищенные RDP-соединения и устанавливают вымогателя вручную на каждую отдельную систему.

Аналитики отмечают, что в онлайне можно найти информацию о том, что после заражения Scarabey не только шифрует файлы, но также ведет себя как бэкдор, то есть предоставляет злоумышленникам доступ к зараженной машине и похищает некие конфиденциальные данные. Изучив код вредоноса, специалисты Malwarebytes пришли к выводу, что такой функциональности новый «Скарабей» в себе не несет.

Еще одной неприятной особенностью вымогателя являются угрозы удалять 24 файла каждые 24 часа, если жертва не оплатит выкуп. Через 72 операторы шифровальщика и вовсе угрожают стереть все данные, при этом заявляя, что у них есть копии всей зашифрованной информации. Исследователи Malwarebytes сообщают, что все эти заявления лживы: шифровальщик не имеет возможности удалить пользовательские файлы, а у операторов малвари нет копий зашифрованной информации.

В заключение специалисты сообщают, что данная версия шифровальщика, похоже, ориентирована на российские компании и предприятия. Вряд ли злоумышленники сочли бы целесообразным «ручной» взлом уязвимых систем через RDP, если бы речь шла о компрометации рядовых пользователей.

Фото: David C. Hawks