✔Ботнет Necurs распространяет нового шифровальщика Scarab - «Новости»

Эксперты компаний F-Secure, Forcepoint, MalwareHunter и MyOnlineSecurity предупредили, что в конце прошлой недели крупнейший в мире спамерский ботнет, Necurs, насчитывающий порядка 6 млн зараженных хостов, начал распространять новую версию вымогателя «Скарабей» (Scarab).

По данным Forcepoint, злоумышленники взялись за дело серьезно, так, за считанные часы (с 7:30 до 13:30 23 ноября 2017 года) ботнет распространил более 12,5 млн спамерских писем.

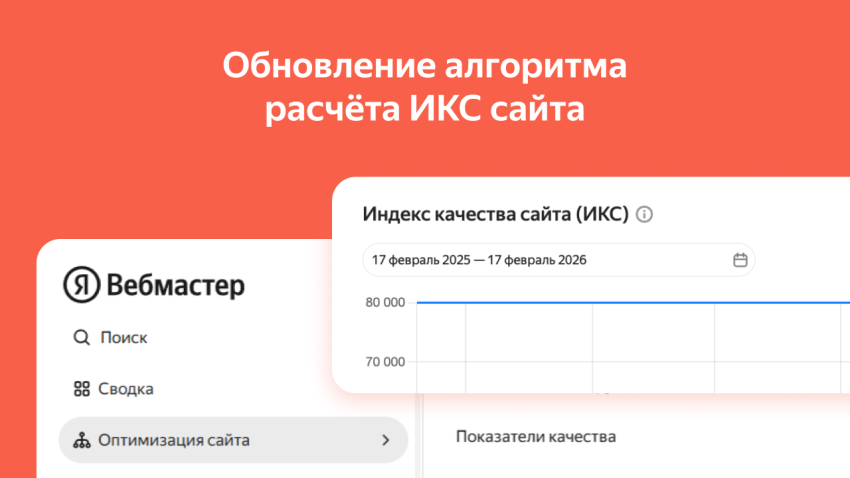

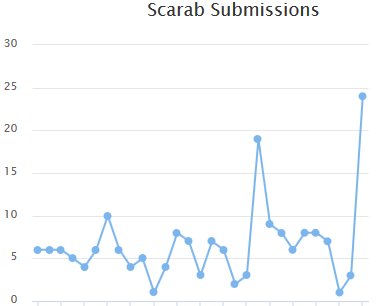

Резкий скачок обращений также зафиксировали операторы сервиса ID-Ransomware, который позволяет пользователям определить, какой именно вымогатель проник в их систему. Как видно на нижеприведенном графике, количество обращений, касающихся Scarab, резко пошло вверх.

Scarab стал четвертым шифровальщиком, за распространение которого в текущем году взялся ботнет Necurs. Напомню, что также операторы Necurs также ответственны за распространение шифровальщиков Locky, Jaff и GlobeImposter. Кроме того, ботнет «продвигает» банковских троянов Dridex и Trickbot.

В случае Scarab операторы Necurs используют обычные для своих кампаний методы. Так, спамерские письма создают у пользователей иллюзию, что приложенные вредоносные файлы — это изображения отсканированных документов. Чаще всего послания содержат строки

- Scanned from Lexmark;

- Scanned from HP;

- Scanned from Canon;

- Scanned from Epson.

На самом деле такие письма содержат архивы 7Zip, со скриптами Visual Basic внутри. Скрипты загрузят и выполнят файл EXE, то есть непосредственно вымогателя Scarab.

Впервые шифровальщик Scarab был обнаружен в июне текущего года, ИБ-специалистом Майклом Гиллеспи (Michael Gillespie). Малварь написана на Delphi, и первые версии шифровальщика заменяли расширение пострадавших файлов на .scarab. Более поздние версии малвари перешли на использование расширения .scorpio. Именно такую вариацию теперь распространяет Necurs.

Каков размер запрашиваемого злоумышленниками выкупа, неизвестно. Дело в том, что малварь оставляет в зараженной системе послание, согласно которому, жертва должна как можно скорее связаться с операторами Scarab по почте или через BitMessage, чтобы узнать сумму выкупа.

Исследователи предупреждают, что в настоящее время нет возможности расшифровать пострадавшие в результате атак Scarab файлы.