✔Организации и компании в СНГ атакует малварь PYLOT - «Новости»

В конце сентября 2017 года компания Palo Alto опубликовала отчет о деятельности отдела Unit42, в котором также шла речь о вредоносной программе PYLOT. Специалисты «Лаборатории Касперского» пишут, что этот бэкдор известен им с 2015 года под называнием Travle. Более того, недавно компания участвовала в расследовании успешной атаки с применением Travle, в ходе которого был произведен детальный анализ угрозы. В результате специалисты «Лаборатории Касперского» решили дополнить выводы Palo Alto, опубликовав собственный отчет.

Малварь получила имя Travle так как в ранних образцах кода этого семейства встречалась следующая строка: «Travle Path Failed!». Позднее опечатку исправили, в новых версиях уже присутствовала строка «Travel Path Failed!».

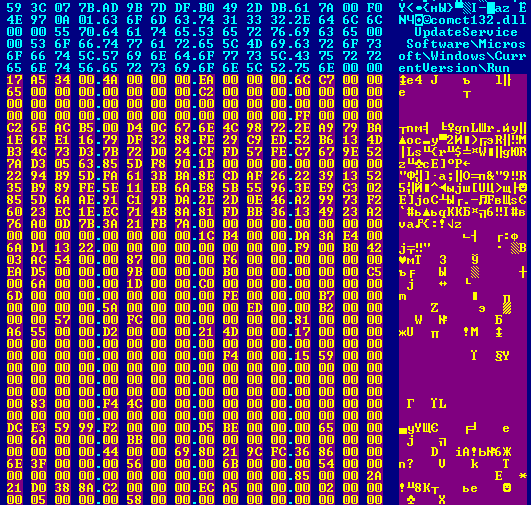

Исследователи считают, что Travle может быть преемником другого известного семейства вредоноснов, NetTraveler. Во время изучения целевых фишинговых атак специалисты нашли множество вредоносных документов, имена которых предполагают русскоязычные цели, с зашифрованными исполняемыми файлами внутри:

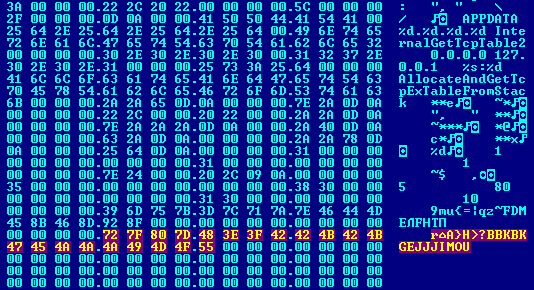

Такой метод шифрования уже давно и хорошо известен, в частности, изначально с его помощью злоумышленники маскировали в документах с эксплоитами бэкдор Enfal. Вскоре в подобных документах также стали обнаруживать не только Enfal, но и Travle, а еще позднее еще и малварь Microcin. При этом домены управляющих серверов Travle часто пересекаются с доменами Enfal. Что касается NetTraveler, в какой-то момент образцы Enfal начали использовать тот же метод шифрования для хранения в своем теле адреса управляющего сервера, который использовался в NetTraveler:

Все это позволяет предполагать, что Enfal, NetTraveler, Travle и Microcin — связаны друг с другом и, предположительно, имеют китайские корни.

Обмен данными с управляющим сервером бэкдор Travle начинает с отправки операторам собранной информации о целевой операционной системе. Передача данных происходит посредством POST-запроса HTTP на адрес, сформированный из домена управляющего сервера и указанного в параметрах пути. Малварь сообщает злоумышленникам следующие данные:

- идентификатор пользователя (на базе имени и IP-адреса компьютера);

- имя компьютера;

- раскладка клавиатуры;

- версия ОС;

- IP-адрес;

- MAC-адрес.

В ответ управляющий сервер сообщает бэкдору пути для получения команд и отправки отчетов о выполненных командах, пути для скачивания и отправки файлов, а также ключи RC4 и идентификатор C&C. При этом алгоритм шифрования зависит от типа передаваемых объектов.

Travle способен выполнять самые разные задачи: сканировать файловую систему; выполнять процессы; искать, удалять, переименовывать и перемещать конкретные файлы; создавать новые файлы конфигурации; обрабатывать файлы в пакетном режиме и запускать сценарий пакетной обработки; скачивать и отправлять файлы; скачивать и запускать плагины, а также выгружать их из памяти и удалять.

В заключение исследователи отмечают, что злоумышленники, ответственные за атаки Travle, действуют уже на протяжении нескольких лет, и их не волнует, что их могут отследить антивирусные компании. Дело в том, что обычно все модификации и новые дополнения к арсеналу этих хакеров обнаруживают быстро. Однако на протяжении всех этих лет у злоумышленников не возникало необходимости менять свои тактические методы и приемы.

Перечисленные бэкдоры используются преимущественно в регионе СНГ, против правительственных организаций, организаций и компаний так или иначе связанных с вооруженными силами и разработкой вооружений, компаний, занимающихся исследованиями в сфере высоких технологий. По мнению аналитиков, это говорит о том, что даже организациям такого уровня еще предстоит пройти долгий путь, чтобы внедрить передовые методы информационной безопасности и эффективно противостоять целевым атакам.