✔Раскрыта кибершпионская кампания хакерской группы RANCOR, направленная против фирм из Юго-Восточной Азии - «Новости»

Компания Palo Alto Networks разоблачила деятельность кибершпионской группы RANCOR, атакующей компании в Сингапуре, Камбодже и Таиланде.

Эксперты считают, что данная группировка стоит за созданием трояна KHRAT, который тоже применялся для атак на предприятия в странах Юго-Восточной Азии. Однако ранее эту малварь связывали с группой DragonOK.

В настоящее время хакеры из RANCOR преимущественно используют против своих целей таргетированные атаки и два семейства малвари: DDKONG и PLAINTEE. Как правило злоумышленники присылают своим будущим жертвам письма-приманки с документами, в которых содержатся новостные статьи на политические темы. Такие документы размещаются на легитимных сайтах, в том числе на Facebook или официальном сайте камбоджийского правительства.

Однако кибершпионскую кампанию удалось обнаружить именно благодаря вышеупомянутому KHRAT. Наблюдая за активностью этого вредоноса и его управляющей инфраструктурой, специалисты заметили, что в феврале 2018 года один из доменов малвари стал резолвиться на IP-адрес 89.46.222[.]97. Решив изучить этот адрес подробнее, аналитики обратились к PassiveTotal и обнаружили несколько доменов, имитирующих легитимные ресурсы крупных технологических компаний (в том числе facebook-apps[.]com).

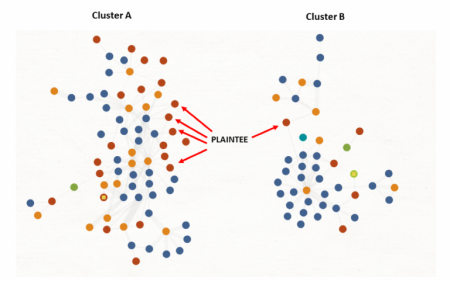

На этих поддельных сайтах и были найдены несколько версий малвари DDKONG и PLAINTEE. Судя по всему, последняя малварь является наиболее свежей разработкой группировки и пока представлена всего в шести вариациях. Эксперты сумели связать PLAINTEE с двумя инфраструктурными кластерами, которые не пересекаются друг с другом, однако они оба использовались для атак на цели в Юго-Восточной Азии.

Обнаруженные экспертам кластеры

Злоумышленники пользуются различными векторами атак и распространяют среди своих целей вредоносные документы Microsoft Office Excel c макросами, выполняющими запуск малвари; файлы .hta, подгружающие малварь из удаленного источника; а также DLL-загрузчики, которые, к тому же, загружали и открывали во время атак приманки в виде PDF-документов (с легитимных, но скомпрометированных ресурсов). Интересно, что и здесь тоже проявилась связь с трояном KHRAT. Так, документы-приманки были обнаружены на правительственном сайте, который ранее уже использовали для атак KHRAT. Там же хостились два из трех DLL-загрузчиков.

Файл PDF, доставляемый загрузчиком

Эксперты отмечают, что вредонос DDKONG мог использоваться несколькими разными группировками, и применялся с февраля 2017 года, тогда как PLAINTEE определенно является собственной разработкой RANCOR и поступил на вооружение группы лишь в октябре 2017 года.

Одной из отличительных черт PLAINTEE является использование кастомной вариации протокола UDP для связи с удаленными серверам злоумышленников. Все данные малварь передавала в зашифрованном виде. Этот же способ связи применялся для скачивания и выполнения дополнительных вредоносных плагинов. Интересно, что, по мнению специалистов, операторы малвари передавали команды PLAINTEE только вручную.

В заключение отчета аналитики Palo Alto Networks пишут, что продолжат наблюдение за RANCOR и их операциями, так как многое еще предстоит выяснить. Судя по известным на данный момент фактам, группировка специализируется на кибершпионаже с политическим уклоном, так как хакеры определенно не пытаются ограбить своих жертв.