✔Aqua: миллионы репозиториев в GitHub могут быть уязвимы для атак RepoJacking - «Новости мира Интернет»

По данным экспертов компании Aqua, в GitHub присутствуют миллионы проектов, потенциально уязвимых для атак RepoJacking, которые позволяют захватывать чужие репозитории.

В ходе исследования команда Aqua Nautilus проверила 1,25 млн репозиториев на GitHub и выявила, что 2,95% из них не защищены от RepoJacking. Экстраполируя этот результат на весь объем проектов GitHub – а это 300 млн на 2023 год, в Aqua считают, что проблема может затрагивать около 9 млн репозиториев.

Как пишет издание Хакер, на GitHub периодически меняются имена пользователей и репозиториев, и для этого создаются особые перенаправления – они помогают не нарушать зависимости для проектов, которые используют код репозиториев, сменивших название. Но если же кто-то регистрирует старое имя, такое перенаправление перестает действовать.

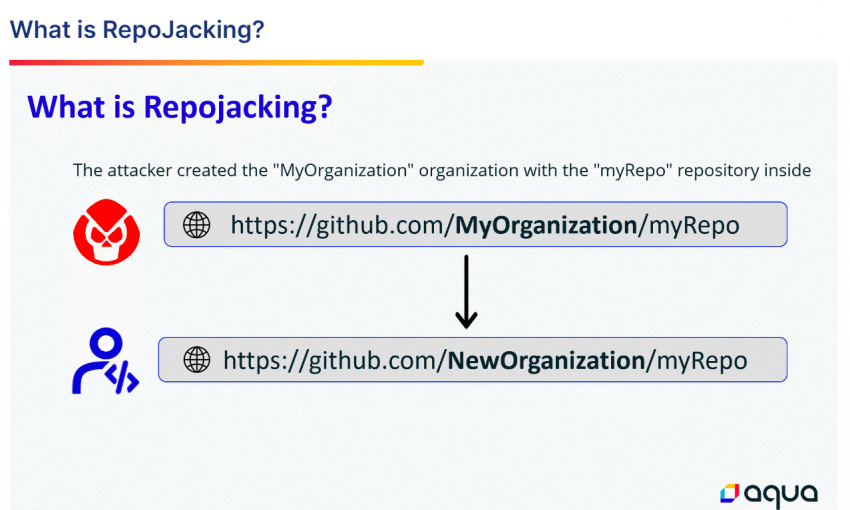

Атаки типа RepoJacking и основаны на том, что злоумышленник регистрирует имя пользователя и создает репозиторий, который ранее уже использовался определенной компанией, но позже изменил свое название. Так у хакеров появляется возможность взаимодействовать с проектами компаний, которые полагаются на зависимости от атакованных репозиториев.

Изображение: blog.aquasec.com

В GitHub знают о такой проблеме, однако существующие защитные механизмы легко обойти, что и удалось сделать исследователям Aqua Nautilus. К примеру, GitHub защищает только очень популярные проекты, при этом они могут иметь зависимости от менее популярных репозиториев, на которые защита уже не распространяется.

В Aqua отмечают, что среди уязвимых проектов были репозитории компаний Google, Lyft и других крупных организаций – все они были уведомлены о проблеме. В случае с Google был найден файл readme: он содержал инструкции для проекта Mathsteps. Файл указывал на репозиторий компании Socratic, купленной Google несколько лет назад и не существующей в настоящее время. В итоге хакеры могли клонировать этот репозиторий, а пользователи, следуя инструкции readme, могли загрузить вредоносный код из репозиториев злоумышленников.

Исследователи рекомендуют всем владельцам проектов регулярно проверять свои репозитории на наличие любых ссылок, которые могут извлекать ресурсы из внешних репозиториев GitHub.