✔Ботнет Hide ‘N Seek начал атаковать устройства на Android - «Новости»

Исследователи обнаружили, что известный ботнет Hide ‘N Seek начал атаковать Android-устройства, добавив их к длинном списку своих целей.

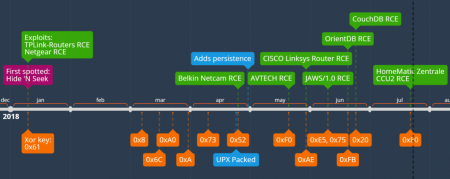

Впервые Hide ‘N Seek (HNS) был замечен ИБ-специалистами еще в январе 2018 года. Тогда аналитики компании Bitdefender предупреждали, что новая угроза, атакует IoT-девайсы. Уже в мае 2018 года стало известно, что HNS активно развивается. Так, новые версии малвари стали первыми из всех известных IoT-угроз, которые научились «переживать» перезагрузку зараженных устройств и продолжают работать даже после этого.

Затем в июле 2018 выяснилось, что ботнет уже нельзя считать и чистой IoT-угрозой, так как вредонос научился атаковать уязвимые БД-решения, помимо роутеров и DVR. В итоге HNS стал представлять угрозу для OrientDB и CouchDB, а также устройств AVTECH, Cisco Linksys, TP-Link, Netgear и даже для умных домов.

Развитие HNS

Теперь специалисты Bitdefender обнаружили, что HNS обзавелся еще одной новой функцией. Ботнет начал атаковать устройства, работающие под управлением Android. При этом новые версии малвари не эксплуатируют какие-либо уязвимости в мобильной ОС, но компрометируют гаджеты через функциональность Android Debug Bridge (ADB) и Wi-Fi.

Как правило ADB используется разработчиками для отладки, однако многие производители оставляют эти порты открытыми, чем и пользуется малварь. К примеру, в феврале текущего года был обнаружен крупный майнинговый ботнет, заражавший устройства именно через ADB.

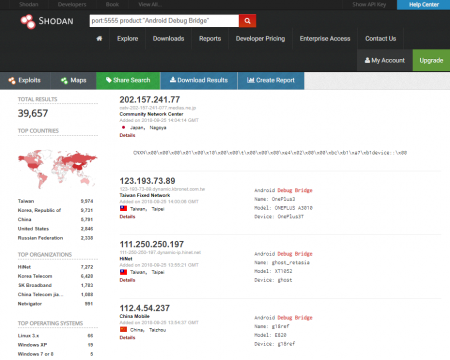

Похожий «почерк» демонстрирует теперь и HNS. Ботнет сканирует сеть в поисках девайсов с открытыми портами ADB, и, согласно статистике Shodan и исследователей, перед такими атакам и уязвимы около 40 000 гаджетов, которые могут стать потенциальными жертвами ботнета. Преимущественно это устройства из Китая, Кореи и Тайваня.

В настоящее время Hide ‘N Seek не демонстрирует никакой вредоносной активности. Хотя он и обладает потенциалом для эксфильтрации данных и исполнения кода, они не используются. Так же отсутствует и модуль для реализации DDoS-атак. Эксперты предполагают, что пока HNS все еще набирает массовость, и его основные усилия направлены именно на это.