✔Операторы нового вымогателя Ryuk уже заработали более 640 000 долларов - «Новости»

);

Впервые шифровальщик Ryuk был замечен на прошлой неделе, 13 августа 2018 года, — о нем сообщил независимый ИБ-специалист, известный под псевдонимом MalwareHunter.

From 13th this month, we seen 5 victims of a ransomware. At least 3 of them are companies (from those, 2 are from US, 1 from Germany, and 1 of the 3 is healthcare related).

The ransom note seems Bitpaymer, encrypted files seems Hermes.

Strange.

?@BleepinComputer @demonslay335— MalwareHunterTeam (@malwrhunterteam) August 17, 2018

Журналисты Bleeping Computer пишут, что с тех пор в социальных сетях и в специальном разделе форума появились сообщения от пострадавших от этой угрозы. Также на нового вымогателя обратили внимание эксперты сразу нескольких компаний, хотя пока никому не удалось понять, как именно происходит распространение вредоноса. Исследователи полагают, что операторы Ryuk используют узконаправленный фишинг или плохо защищенные RDP-соединения, так как малварь заражает по одной компании за раз, и злоумышленники, похоже, действуют вручную.

Отчет, посвященный деятельности Ryuk, уже опубликовали специалисты компании Check Point. Они полагают, что за созданием Ryuk может стоять та же хакерская группа, которая разработала шифровальщика Hermes. Или, как минимум, у операторов Ryuk был доступ к исходным кодам Hermes.

Напомню, что Hermes был обнаружен сотрудником компании Emsisoft Фабианом Восаром (Fabian Wosar) в 2017 году. Тогда эксперт отреверсил шифровальщика в прямом эфире на YouTube, а позже выложил результаты своего исследования и дешифровщик для этой версии вымогателя в сеть.

Однако вскоре появился Hermes второй версии, который дешифровке уже не поддавался. Затем, осенью 2017 года, обновленный шифровальщик Hermes был задействован во время атаки на тайваньский банк Far Eastern International Bank (FEIB) и использовался для отвлечения внимания. Этот инцидент стал новейшим на тот момент звеном в длинной цепочке взломов, связанных с международной банковской с системой SWIFT. Тогда эксперты оборонной корпорации BAE Systems предположили, что атака связана с северокорейской хакерской группой Lazarus (она же Dark Seoul). В свою очередь, специалисты компании Intezer Labs даже сумели обнаружить определенное сходство исходных кодов Hermes с другими инструментами Lazarus.

Теперь аналитики Check Point сообщают, что у Hermes и Ryuk тоже очень много общего. К примеру, функции, отвечающие за шифрование отдельных файлов, выглядят почти идентично. Оба шифровальщика используют одинаковые метки файлов и их проверка тоже осуществляется практически одинаково. Вымогатели добавляют в «белые списки» одни и те же директории (Ahnlab, Microsoft, $Recycle.Bin и так далее), используют один и тот же скрипт для удаления теневых копий и бэкапов.

Были найдены версии Ryuk, предназначенные для 32- и 64-битных систем, причем исходные коды обеих версий имеют сходство с Hermes. Эксперты Check Point отмечают, что такое сходство исходных кодов малвари для разных архитектур может объясняться тем, что в основе этих версий лежат идентичные исходники.

Однако были обнаружены и различия. Так, специалисты Check Point и MalwareHunter заметили, что перед началом работы Ryuk ликвидирует на зараженной машине длинный список сервисов и приложений. В общей сложности вымогатель останавливает более 40 процессов и 180 сервисов, через использование taskkill и net stop.

184 stop commands found in a ransomware sample today. That's a lot.

Interesting that the word Sophos (nocase) can be found 15 times in it…@BleepinComputer @demonslay335 pic.twitter.com/rOyIQ8rniK— MalwareHunterTeam (@malwrhunterteam) August 18, 2018

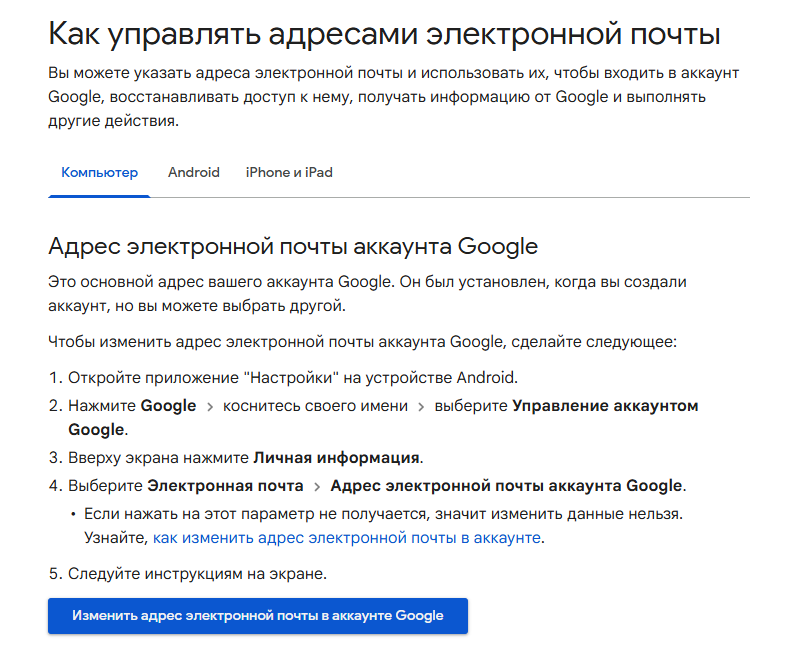

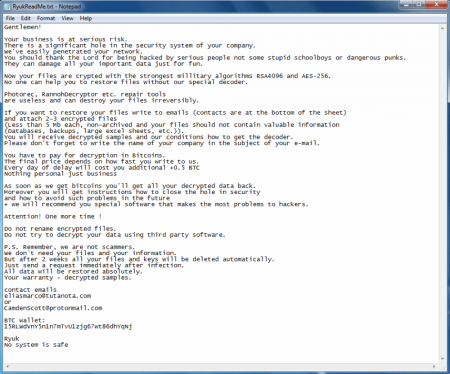

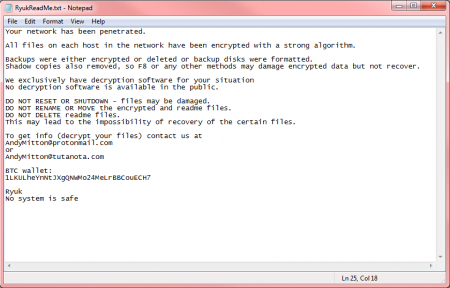

Также обнаружилось, Ryuk показывает свои жертвам разные версии сообщений с требованием выкупа. Существуют длинная и короткая версия послания, и обе предлагают жертвам связаться с авторами Ryuk по электронной почте.

В более длинной и дательной версии злоумышленники требуют выкуп в размере 50 биткоинов (порядка 320 000 долларов), а в более короткой — от 15 до 35 биткоинов (в среднем 224 000 долларов). Похоже, в разных случаях преступники выбирают разные уровни устрашения жертв, действуя по обстоятельствам. Этот факт является еще одним аргументом в пользу того, что создатели шифровальщика проводят свои атаки вручную, тщательно изучая жертв и не жалея на это ресурсов и времени.

Хотя биткоин-адреса уникальны для каждой жертвы и проследить за «доходами» группировки довольно сложно, по данным исследователей, в настоящее время операторы Ryuk «заработали» как минимум 640 000 долларов и явно не собираются останавливаться на достигнутом.