✔Украденным у D-Link сертификатом подписывали шпионскую малварь - «Новости»

Специалисты компании ESET обнаружили новую вредоносную кампанию, в которой используются сертификаты для подписи кода, украденные у D-Link Corporation и Changing Information Technologies (тайваньская технологическая компания, которая специализируется на продуктах для безопасности).

Вредоносная кампания была зафиксирована после обнаружения нескольких подозрительных файлов. Те были подписаны действительным сертификатом D-Link Corporation, который также использовался в легитимном ПО D-Link. За замеченными атаками, судя по всему, стоит кибершпионская группа BlackTech, ориентированная на Восточную Азию.

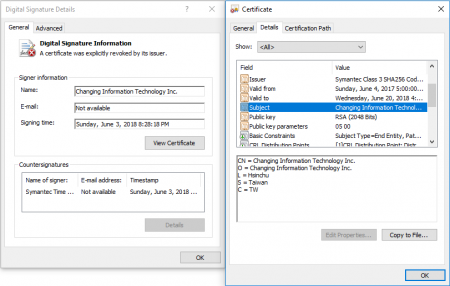

Убедившись во вредоносности файлов, специалисты ESET сообщили о проблеме компании D-Link, которая начала собственное расследование. В результате 3 июля 2018 года компания отозвала скомпрометированный цифровой сертификат. Также обнаружилось, что сертификат Changing Information Technology Inc был отозван еще 4 июля 2017 года, однако группа BlackTech все равно использовала его для подписи своих вредоносных инструментов.

С помощью украденных сертификатов распространялись два семейства вредоносных программ: бэкдор для удаленного управления зараженным компьютером Plead и связанный с ним инструмент для сбора паролей, сохраненных в Google Chrome, Internet Explorer, Microsoft Outlook и Mozilla Firefox. Именно из-за использования Plead и возникла теория о связи с группировкой BlackTech: по мнению экспертов Trend Micro, бэкдор применяется именно этой кибершпионской группой.

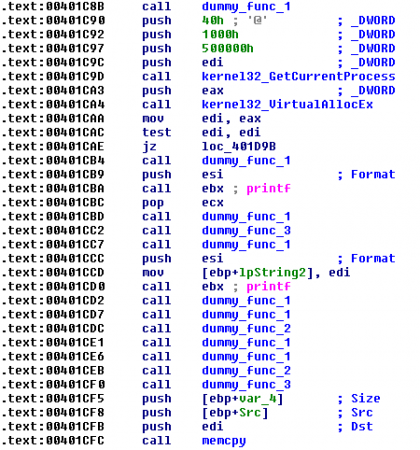

Исследователи пишут, что подписанные образцы Plead были сильно обфусцированы с помощью мусорного кода, но назначение вредоносного ПО было едино во всех образцах – загрузить с удаленного сервера или открыть с локального диска небольшой зашифрованный двоичный блоб. Он содержит зашифрованный шелл-код, загружающий финальный модуль бэкдора Plead.

«Возможность компрометации нескольких тайваньских технологических компаний и повторное использование их сертификатов в новых атаках демонстрирует высокую квалификацию кибергруппы и ее интерес к данному региону», — резюмируют специалисты.