✔Хак-группа Fancy Bear использует первый известный специалистам руткит для UEFI - «Новости»

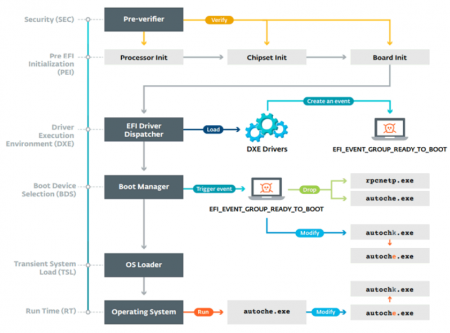

Эксперты компании ESET рассказали об обнаружении вредоносной кампании, в ходе которой был задействован первый известный руткит для Unified Extensible Firmware Interface (UEFI). Ранее подобное обсуждалось лишь с теоретической точки зрения на ИБ-конференциях.

Исследователи пишут, что руткит для UEFI использует группа российских правительственных хакеров, известная под названиями APT28, Sednit, Fancy Bear, Strontium, Sofacy и так далее. По данным компании, зафиксирован как минимум один случай успешного внедрения вредоносного модуля во флеш-память SPI, что гарантирует злоумышленникам не только возможность сохранить присутствие в системе после переустановки ОС, но и после замены жесткого диска.

Для внедрения руткита злоумышленники используют малварь LoJax — «близнеца» легитимного решения LoJack от компании Absolute Software, созданного для защиты устройств от утери и кражи. Этот инструмент встраивается в UEFI и позволяет, к примеру, отслеживать местонахождение устройства или удаленно стереть данные.

Появление вредоносных версий LoJack было замечено аналитиками Arbor Networks еще весной текущего года. Тогда специалисты писали, что преступники незначительно изменили инструмент таким образом, чтобы он связывался с их управляющими серверами, а не с инфраструктурой Absolute Software. Эксперты Arbor Networks называли LoJax «идеальным двойным агентом», так как он может удаленно выполнить произвольный код в системе и практически не отличается от легитимной версии инструмента.

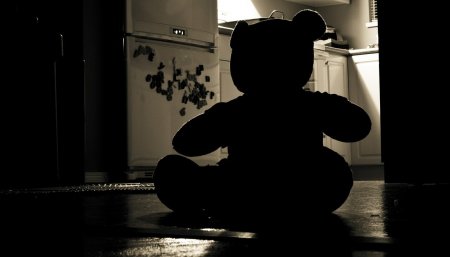

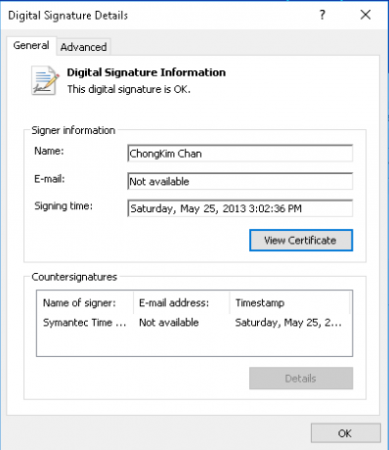

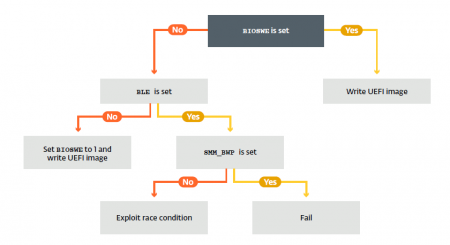

Эксперты ESET обнаружили три типа вредоносов на скомпрометированном компьютере. Два из них отвечали за сбор данных об устройстве и его прошивке, тогда как третий занимался инъекциями вредоносных модулей и компрометировал прошивку, взаимодействуя с SPI-памятью. Для взаимодействия с UEFI/BIOS злоумышленники применяли RWEverything и драйвер ядра RwDrv.sys, причем драйвер был подписан действительным сертификатом.

Если же доступа на запись не было, преступники прибегали к помощи уязвимости в UEFI четырехлетней давности (CVE-2014-8273), которая позволяет обойти запрет.

Для защиты от LoJax в частности и подобных угроз в целом исследователи рекомендуют использовать механизм Secure Boot, проверяющий все компоненты прошивки и их сертификаты. Так как руткит LoJax цифровой подписи не имеет, подобная защита попросту не позволит малвари внедриться в систему. Также специалисты советуют убедиться, что на материнской плате установлена самая свежая прошивка, ведь для успешной реализации подобной атаки требуется, чтобы защита SPI-памяти была неверно настроена или уязвима. Если эти условия не будут соблюдены, реализовать атаку тоже не получится.