✔На Black Hat Asia рассказали о способах обмана мобильных платежных систем: опасно даже отражение QR-кода - «Новости»

Специалист из Фуданьского университета, Чже Чжоу (Zhe Zhou), выступил на конференции Black Hat Asia с интересным докладом «Все ваши платежные токены принадлежат мне». Исследователь рассказал о трех способах компрометации различных мобильных платежных систем, которые подвержены двум основным проблемам: зачастую токены не шифруются и не имеют привязки к конкретной транзакции, то есть могут использоваться повторно.

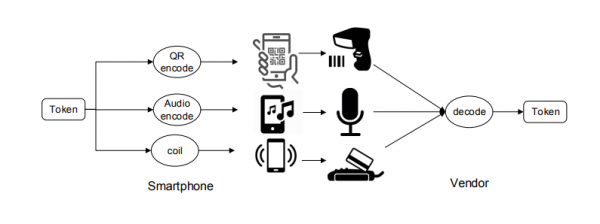

Чжоу объясняет, что мобильные платежные системы в своей работе полагаются на одноразовые токены, которые генерируют смартфоны, после чего те проходят через PoS-терминал. После того как токен пройдет верификацию на удаленном платежном сервере, повторно он уже не принимается. Однако исследователь утверждает, что токены можно перехватить еще до того, как они будут переданы PoS-терминалу, а затем использовать для оплаты совершенно других транзакций.

Подобную атаку можно осуществить против смартфонов, которые эмулируют магнитную полосу банковской карты при помощи технологии Magnetic Secure Transmission (MST). Чжоу выяснил, что стандартные терминалы оплаты распознают поданный смартфоном сигнал MST на расстоянии примерно семи сантиметров, тогда как в магазине электроники или радиотоваров можно свободно приобрести устройство, которое улавливает такие сигналы на расстоянии двух метров. Причем стоить гаджет будет всего 25 долларов. Прибор способен перехватить передаваемый смартфоном токен таким образом, что тот вообще не достигнет PoS-терминала и осядет в руках злоумышленников.

Не защищены от похожих атак и системы, использующие звук для передачи данных. В частности, эксперт рассказал, что обмануть можно систему Tez, разработанную индийским подразделением Google. По информации исследователя, звуковые платежи часто используются в торговых автоматах, и записать нужные коды не составит труда. Достаточно находится поблизости от автомата, а если автомат использует беспроводное соединение для верификации токенов, можно установить на нем «глушилку», не давая ему передать информацию. В итоге неиспользованный токен снова оказывается в руках злоумышленника.

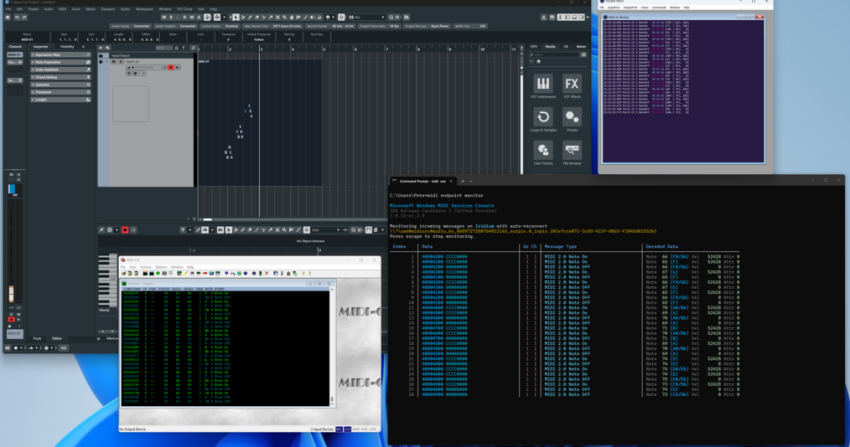

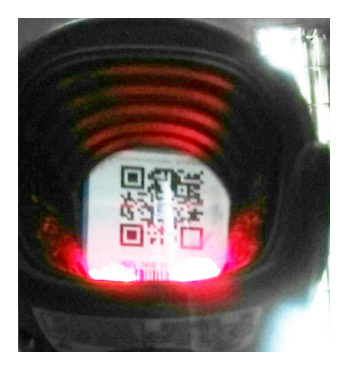

Пожалуй, наиболее интересный способ обмана мобильных платежных систем связан с использованием QR-кодов, которые так же могут выступать в роли токенов. В данном случае Чжоу предложил скрытно активировать фронтальную камеру смартфона и сфотографировать QR-код, отражающийся на защитном пластике или в стекле PoS-терминала во время считывания. Сделав снимок, потенциальная малварь подобного рода может незначительно изменить структуру QR-кода, сделав его нечитаемым, и передать настоящую, неизмененную версию токена своим операторам.

Отражение действительно позволяет похитить токен

Кроме того, такая атака может использоваться для создания вредоносных QR-кодов, которые будут срабатывать при совершении платежа между двумя смартфонами. Так, уже зараженное устройство может вынудить сообщающийся с ним гаджет загрузить и выполнить какую-либо малварь посредством вредоносного QR-кода.

В завершение своего выступления Чжоу сообщил, что некий крупный оператор мобильных платежей в Китае уже устранил описанные им недостатки в своих решениях, срочно отозвав приложения для «починки». Представители оператора пообещали, что проследят за тем, чтобы их продукты обнаруживали использование фронтальной камеры и пресекали такую активность.

Чжоу рекомендует разработчикам мобильных платежных решений в обязательном порядке шифровать процесс обмена токенами, а также использовать механизм «вопрос-ответ». Исследователь подчеркнул, что любые токены всегда должны быть привязаны к конкретной транзакции, чтобы исключить возможность их повторного использования.