✔Dridex распространяется через скомпрометированные FTP - «Новости»

Банковский троян Dridex известен ИБ-специалистам на протяжении нескольких лет, и все это время малварь развивается, обрастает новыми техниками, адаптирует новые методы распространения и не стоит на месте.

Теперь специалисты компании Forcepoint обнаружили, что Dridex взял на вооружение новый способ распространения и использует скомпрометированные FTP-серверы.

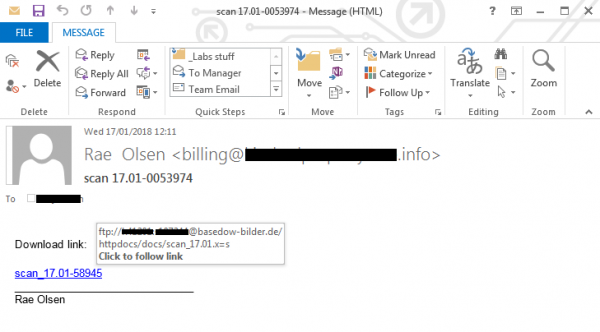

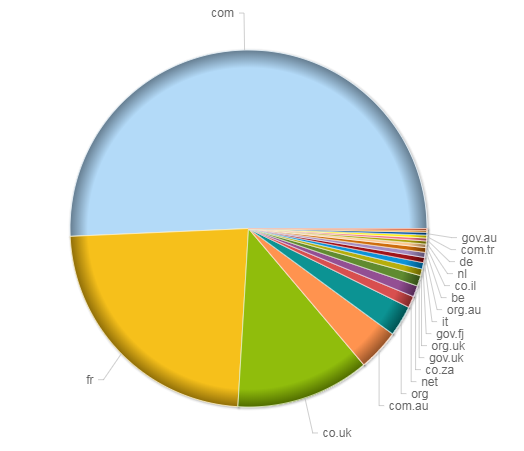

17 января 2018 года исследователи заметили новую кампанию по распространению банкера, — вредоносные письма рассылаются со скомпрометированных аккаунтов на домены верхнего уровня (преимущественно .com) и направлены против пользователей Франции, Великобритании и Австралии. Письма традиционно исходят от ботнета Necurs, который уже долгое время является одним из главных каналов распространения Dridex.

Для доставки банкера в этой кампании задействованы два метода. Злоумышленники используют вредоносные документы Word и функцию Dynamic Data Exchange (DDE), а также файлы XLS для загрузки малвари.

Исследователи пишут, что эта кампания необычна тем, что для скачивания вредоносных документов преступники используют FTP вместо привычных HTTP-ссылок. При этом злоумышленники совершенно не тревожатся из-за того, что в письмах раскрывают данные скомпрометированных FTP, задействованных для раздачи малвари. Аналитики Forcepoint полагают, что у группировки есть хороший запас таких FTP-серверов, и они используют адреса как расходный материал.

Эксперты пишут, что письма со ссылками на скомпрометированные FTP пока составляют лишь малую часть спама, исходящего от Necurs. Пока исследователи зафиксировали лишь 9500 писем, тогда как обычно Necurs рассылает миллионы.