✔Более 50 приложений в Google Play содержали малварь GhostTeam - «Новости»

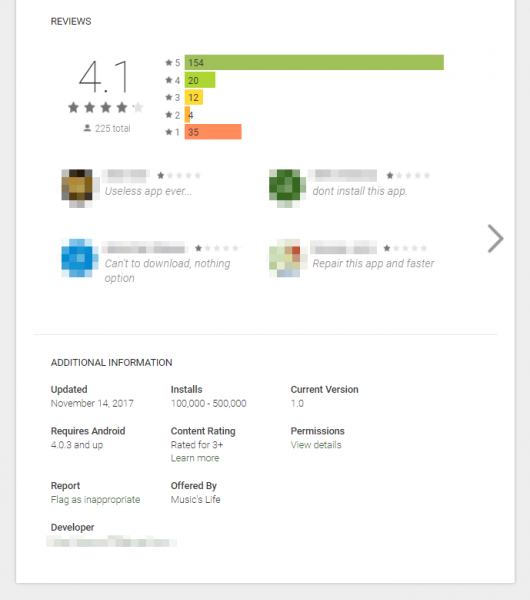

Специалисты компаний Trend Micro и Avast обнаружили в официальном каталоге приложений Google Play семейство малвари GhostTeam, похищающее учетные данные от аккаунтов Facebook и демонстрирующее своим жертвам рекламу. Вредоносные приложения начали появляться в Google Play еще в апреле 2017 года, но были обнаружены лишь недавно. Полный список можно найти здесь. Страницу загрузки одного из опасных приложений можно увидеть ниже, оно было загружено 100-500 тысяч раз.

GhostTeam был обнаружен в составе более чем 50 различных приложений, это были сканеры QR-кодов, фонарики, компасы, «чистильщики», а также развлекательные решения и даже приложения для загрузки видео. Как это и бывает чаще всего, сами приложения не содержали вредоносного кода (иначе путь в Google Play был бы для них закрыт). Вместо этого, уже после установки приложения, малварь проверяла, не работает ли она в изолированном окружении, и лишь потом загружала с удаленного сервера вредоносный пейлоад. Затем GhostTeam запрашивал у пользователя права администратора, а получив их, закреплялся в системе и начинал работать.

Исследователи рассказывают, что помимо отображения огромного количества рекламы GhostTeam собирал самые разные данные о зараженном устройстве, включая параметры дисплея, уникальный ID, данные о местоположении и системном языке.

К тому же, как только жертва запускала приложение Facebook, вредонос немедленно сообщал ей о необходимости повторной верификации аккаунта. Для этого GhostTeam задействовал не обычный фишинговый оверлей, но запускал WebView или WebChromeClient, в сущности, похищая учетные данные с реальной страницы логина социальной сети. Настоящая страница логина, запущенная таким образом, комплектовалась вредоносным jаvascript, который и воровал логины и пароли, отправляя их на удаленный сервер злоумышленников. Так как все операции осуществлялись посредством легитимных компонентов Android, на настоящем Facebook, мобильные защитные решения не замечали в действиях GhostTeam ничего подозрительного.

Аналитики считают, что похищенные учетные данные использовались злоумышленниками для продвижения различных постов в Facebook. Собрав достаточное количество скомпрометированных аккаунтов, преступники могли создать свою небольшую «зомби армию», к примеру, распространявшую фальшивые новости или малварь. Также не стоит забывать о том, что взломанные аккаунты можно попросту продать на черном рынке.

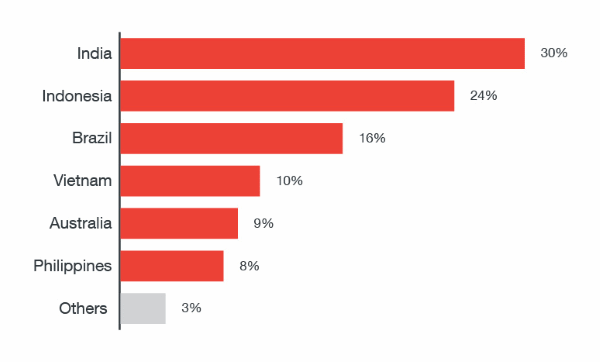

По мнению исследователей, малварь была создана вьетнамским разработчиком. Дело в том, что все вредоносные приложения по умолчанию предлагались именно на этом языке, их описания часто были выполнены на вьетнамском, а также на вьетнамском IP-адресе располагался управляющий сервер преступников. Невзирая на этот факт, от GhostTeam пострадали пользователи в самых разных странах мира, включая Индию, Индонезию и Бразилию, на которые пришлось более 60% заражений.

Хотя все опасные приложения уже были удалены из Google Play, ИБ-специалисты советуют пользователям свериться со списком вредоносных приложений и, если понадобится, не только удалить малварь с устройства, но и немедленно поменять учетные данные для Facebook и подключить двухфакторную аутентификацию.