✔Из-за старого бага тысячи преобразователей Serial-to-Ethernet раскрывают пароли от Telnet - «Новости»

Специалист компании NewSky Security Анкит Анубхав (Ankit Anubhav) обнаружил проблему, связанную с различными моделями преобразователей Serial-to-Ethernet компании Lantronix.

Такие устройства также называют device server’ами, они позволяют подключаться к удаленному оборудованию, которое оснащено исключительно последовательным интерфейсом. Такие продукты, как UDS или xDirect позволяют подключить коннектор RS-XXX с одной стороны, коннектор RJ-45 Ethernet с другой и управлять подключенным девайсом посредством LAN или WAN. Такие устройства часто применяются в секторе АСУ ТП (Автоматизированных систем управления технологическими процессами), где устаревшая аппаратура с последовательным портами совсем не редкость.

Анкит Анубхав рассказал журналистами Bleeping Computer, что множество устройств Lantronix раскрывают пароли от Telnet практически любому желающему.

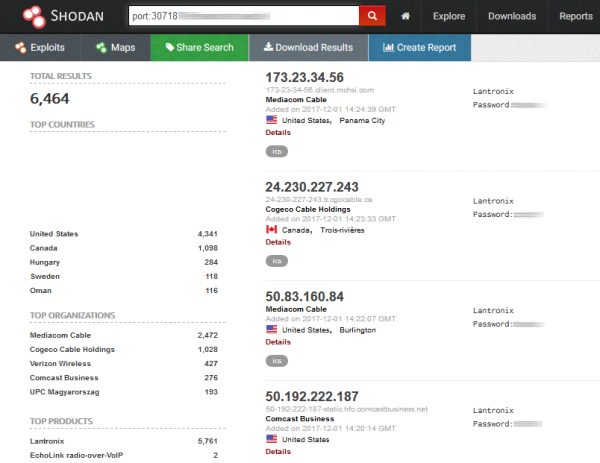

«6464 device server’ов Lantronix, которые возможно подключены к критическому оборудованию АСУ ТП, гордо выставляют свои пароли на всеобщее обозрение. Это примерно 48% всех таких устройств в Shodan», — объясняет исследователь.

В сердце данной проблемы лежит старая уязвимость в девайсах Lantronix, которая позволяет атакующему направить вредоносный запрос на порт 30718 и в ответ получить от устройства сведения о его конфигурации, включая пароль от Telnet в формате простого текста. Эксплоит для данной уязвимости существует давно, с 2012 года. Он включен в состав Metasploit, а IoT-поисковик Shodan даже умеет автоматически эксплуатировать этот баг и показывать в результатах поиска учетные данные.

Анубхав говорит, что до тысяч уязвимых устройств никому нет дела, никто не собирается их обновлять, хотя такие device server’ы могут стать отличной точкой проникновения для злоумышленников. Зная пароль от Telnet, атакующие могут передавать любые команды подключенному оборудованию, что может быть особенно опасно в случае АСУ ТП.