✔Обнаружена новая разновидность Mirai, использующая Aboriginal Linux - «Новости»

);

После того, как исходные коды IoT-вредоноса Mirai утекли в сеть в 2016 году, на их базе было создано множество других вариантов этой угрозы. К примеру, весной текущего года специалист компании NewSky Security Анкит Анубхав (Ankit Anubhav) даже брал интервью у оператора ботнетов Wicked, Sora, Owari и Omni, и все эти угрозы базировались на исходниках Mirai.

Хотя в том интервью разработчик вредоносов сообщил, что проект Sora для него — пройденный этап, и он решил сосредоточиться на разработке вариации Owari, похоже, теперь он решил вернуться к разработке Sora, или исходные коды этой малвари попали в другие руки.

С начала июня 2018 году Анкит Анубхав наблюдает все увеличивающийся рост активности Sora, что можно увидеть на графике ниже.

Происходящее заинтересовало не только экспертов NewSky Security, но и их коллег из компании Symantec, которые на этой неделе представили детальный отчет, посвященный этой старой-новой угрозе.

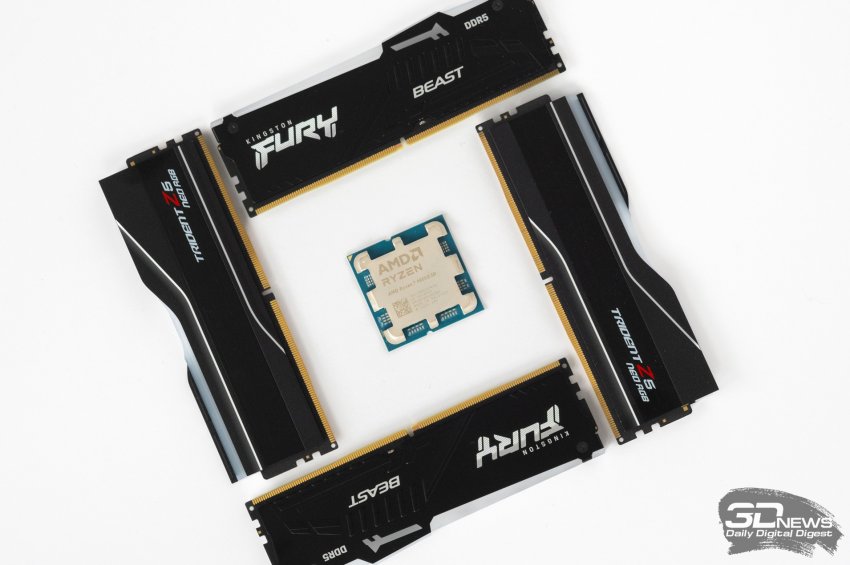

Как оказалось, текущая версия Sora существенно отличается от той, которую исследователи наблюдали в начале года. Дело в том, что ее разработчик использовал Aboriginal Linux, создав с его помощью бинарники для целого ряда платформ. Все они используются Sora в ходе атаки, и, очевидно, таким образом оператор малвари пытается заразить как можно больше разных устройств.

Как только SSH-пароль подобран, происходит загрузка и выполнение длинного списка бинарников, одного за другим, пока Sora не подберет подходящий инструмент для заражения платформы данного устройства. Эксперты Symantec пишут, что такой подход успешно срабатывает, к примеру, против устройств под управлением Android и Debian, которые ранее никогда не подвергались заражениям Mirai.

Атака новой версии Sora

Известный ИБ-эксперт Трой Мурш (Troy Mursch), который создал Mirai-трекер, сообщил журналистам Bleeping Computer, что Sora – не единственная «возрожденная» версия Mirai, проявляющая активность в последнее время. По словам специалиста, количество атак Mirai в этом году в целом показывает уверенный рост. Мурш объясняет, что основная причина популярности IoT-малвари – это многочисленные устройства, которые не получают необходимых патчей и не получат их никогда. Даже если перезагрузить такой девайс, избавив его от заражения, скоро он снова станет мишенью для атаки и будет заражен повторно.