✔Огромный ботнет из 130 000 устройств стал взламывать аккаунты Microsoft 365 распылением паролей - «Новости сети»

Исследователи безопасности из компании SecurityScorecard обвинили китайских хакеров в проведении массовых скоординированных атак методом распыления паролей на учетные записи Microsoft 365. Обычно распыление паролей блокируется системами безопасности, однако эта кампания нацелена на неинтерактивные входы, используемые для аутентификации между службами, которые не всегда генерируют оповещения безопасности.

Источник изображения: pexels.com

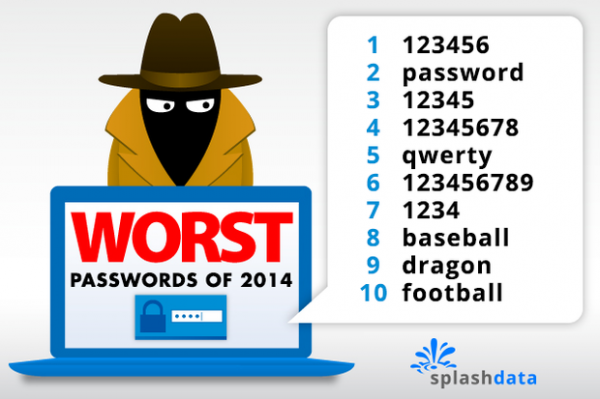

Распыление паролей — это один из методов взлома, который предполагает использование списка часто используемых паролей для массовой атаки на множество учётных записей. Такие атаки нередко бывают успешными, поскольку многие пользователи защищают свои аккаунты простыми паролями, которые несложно подобрать, например, «123456», «password» или «qwerty123». Мировой рекордсмен 2024 года среди паролей, строка «123456», был обнаружен в более чем 3 миллионах учётных записей в процессе исследования компании NordPass. Для взлома такого пароля требуется меньше секунды.

SecurityScorecard в своих обвинениях ссылаются на использование атакующими инфраструктуры, связанной с CDS Global Cloud и UCLOUD HK — организаций, имеющих операционные связи с Китаем. «Эти выводы нашей команды STRIKE Threat Intelligence подтверждают, что злоумышленники продолжают находить и использовать пробелы в процессах аутентификации, — заявил исследователь безопасности SecurityScorecard Дэвид Маунд (David Mound). — Организации не могут позволить себе предполагать, что MFA (многофакторная аутентификация) сама по себе является достаточной защитой. Понимание нюансов неинтерактивных входов имеет решающее значение для устранения этих пробелов».

Хотя распыление паролей — хорошо известная техника, эта кампания отличается своим масштабом, скрытностью и использованием критических слепых зон систем безопасности. В отличие от предыдущих атак, связанных с Solt Typhoon (Китай) и APT33 (Иран), этот ботнет, чтобы избежать обнаружения и блокировки традиционными средствами безопасности, использует неинтерактивные входы, которые применяются для аутентификации между службами и не всегда генерируют оповещения безопасности. Это позволяет злоумышленникам действовать, не активируя защиту MFA или политики условного доступа (CAP), даже в высокозащищённых средах.

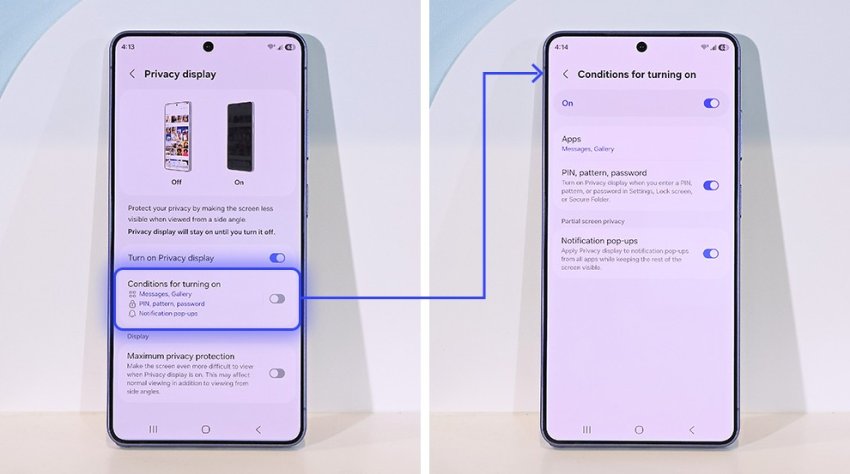

Источник изображения: SecurityScorecard

Эта атака имеет последствия для многих отраслей, но организации, которые в значительной степени полагаются на Microsoft 365 для электронной почты, хранения документов и совместной работы, могут быть подвержены особому риску. Чтобы не стать жертвой кибератак, следует:

- Проверять неинтерактивные журналы входа на предмет попыток несанкционированного доступа.

- Менять учётные данные для всех аккаунтов с недавними неудачными попытками входа.

- Отключить устаревшие протоколы аутентификации.

- Отслеживать украденные учётные данные, связанные с их организацией, в журналах похитителей информации.

- Внедрить политики условного доступа, которые ограничивают неинтерактивные попытки входа в систему.

Поскольку Microsoft собирается полностью отказаться от базовой аутентификации к сентябрю 2025 года, эти атаки подчёркивают срочность перехода на более безопасные методы аутентификации, прежде чем они приобретут ещё большие масштабы.