✔Киберпреступники научились прятать вирусы в мемах - «Новости интернета»

Маскировать вирусные программы под обычные файлы преступники научились уже довольно давно. У неподготовленного пользователя обычный mp3 файл, картинка в jpeg или текстовый документ формата doc не вызовет никаких подозрений. Иногда он даже откроется и выполнит свою прямую функцию. Однако внутри таких файлов может содержаться вредоносное ПО и антивирусы успешно с ним борются. Но как выяснилось, старый метод смогли адаптировать для того, чтобы прятать вирусы в картинки с мемами.

Сразу стоит оговориться, что пока все, о чем пойдет речь, применимо только к социальной сети Twitter. Однако раз уязвимость имелась, то никто не застрахован от того, что в будущем и другие площадки могут стать опасными.

«Заражающие» мемы на первый взгляд представляют собой обычные картинки за одним исключением. Код их файла содержит встроенную команду, которая активируется удаленно после того, как файл был загружен на ваш ПК после просмотра зараженного твита. Следует заметить, что вредоносная программа не загружается из самого Twitter. Социальная сеть выступает лишь как временное хранилище для команды на скачивание.

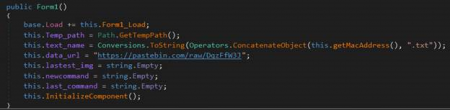

После попадания на компьютер, программа начинает действовать, как троян и скачивает данные с сервиса Pastebin. После этого вирус начинает считывать код из мема и выполнять все команды, начинающиеся со знака «/», отсылая данные преступникам. Как выяснила компания Trend Micro в ходе расследования, авторы вредоносных программ опубликовали два твита с вредоносными мемами 25 и 26 октября через учетную запись Twitter, созданную в 2017 году. В этих файлах обнаружились команды «/print» для снятия скриншота экрана, «/processos» -данные о запущенных процессах, «/clip» — информация о буфере обмена, «/username» — данные об учетной записи,«/docs» — сведения об именах файлов в определенной директории.

Администрация Twitter и те, кто обнаружил опасный код, уже предприняли ряд мер по предотвращению распространения вирусов в социальной сети. Но мы все равно не советуем подписываться на сомнительные аккаунты и воздержаться на какое то время от чтения ленты Twitter с персонального компьютера. Смартфоны на данный момент этой уязвимости не подвержены.