✔Миллионы устройств с поддержкой BLE уязвимы перед удаленными атаками из-за проблемы Bleedingbit - «Новости»

Специалисты фирмы Armis обнаружили две опасные уязвимости в чипах Bluetooth Low Energy (BLE) производства компании Texas Instruments. В совокупности эти проблемы получили название Bleedingbit. Сообщается, что уязвимости представляют опасность для Wi-Fi оборудования Cisco, Meraki (поглощена Cisco Systems в 2012 году) и Aruba Networks (подразделение Hewlett-Packard). Три эти бренда производят около 70-80% всех точек доступа, которые используются компаниями по всему миру.

Помимо точек доступа уязвимые чипы также присутствуют в медицинском оборудовании (инсулиновых помпах, дефибрилляторах), «умных» замках и множестве других решений, поддерживающих технологию BLE. Пока исследователи не готовы назвать хотя бы примерное количество уязвимых продуктов, но речь определенно идет о миллионах устройств.

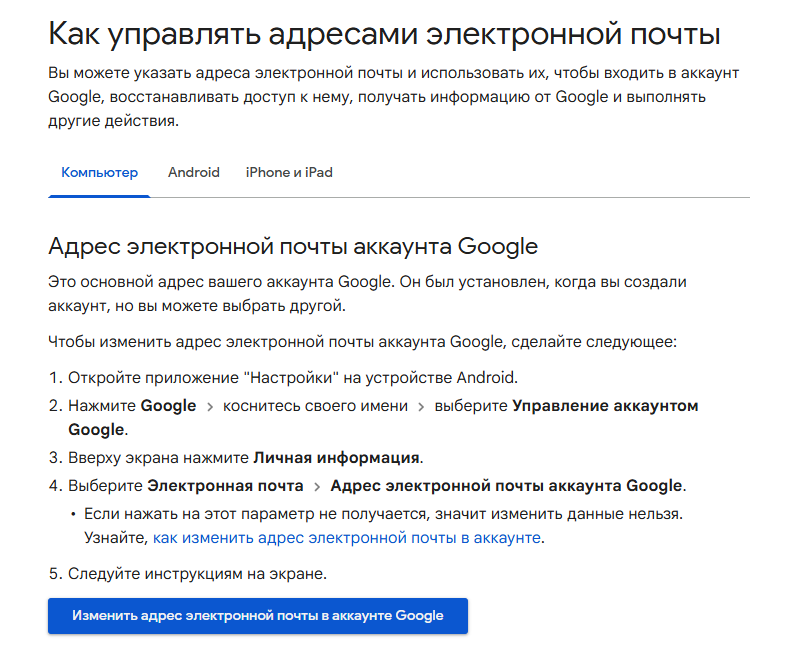

CVE-2018-16986

Первая уязвимость из «комплекта» Bleedingbit получила идентификатор CVE-2018-16986. Баг провоцирует нарушение целостности данных в памяти BLE-STACK и позволяет неавторизованному атакующему перехватить контроль над системой. Для эксплуатации уязвимости не требуется предпринимать какие-либо сложные действия, достаточно просто находиться в зоне работы устройства (в радиусе ~100 метров) и направить ему специально созданный advertising-пакет. После этого злоумышленник сможет выполнить на устройстве произвольный код и установить бэкдор, который будет ожидать дальнейших команд через BLE.

Проблема представляет опасность для точек доступа Wi-Fi, произведенных Cisco и Meraki, и обнаруживается в следующих чипах:

- CC2640 (не R2) с BLE-STACK версии 2.2.1 или ранее;

- CC2650 с BLE-STACK версии 2.2.1 или ранее;

- CC2640R2 и BLE-STACK версии 1.0 или ранее.

Список уязвимых продуктов выглядит следующим образом.

Cisco:

- Cisco 1800i Aironet;

- Cisco 1810 Aironet;

- Cisco 1815i Aironet;

- Cisco 1815m Aironet;

- Cisco 1815w Aironet;

- Cisco 4800 Aironet;

- серия Cisco 1540 Aironet.

Meraki:

- Meraki MR30H;

- Meraki MR33;

- Meraki MR42E;

- Meraki MR53E;

- Meraki MR74.

CVE-2018-7080

Вторая уязвимость получила идентификатор CVE-2018-7080 и представляет опасность для решений компании Aruba Networks. Проблема была найдена в механизме обновлений для BLE-чипов, Over the Air firmware Download (OAD) и, в сущности, является забытым в коде бэкдором.

Оказалось, что все точки доступа Aruba Networks имеют один и тот же пароль для OAD, использовавшийся для отладки при разработке. Хуже того, проверка подлинности прошивок во время обновления через OAD не осуществляется. То есть атакующий способен подменить прошивку на вредоносную и установить полный контроль над устройством.

Уязвимость представлена в следующих чипах:

- CC2642R;

- CC2640R2;

- CC2640;

- CC2650;

- CC2540;

- CC

Представители Aruba Networks сообщили, что уязвимы следующие решения:

- серии точек доступа AP-3xx и IAP-3xx;

- AP-203R;

- AP-203RP;

- ArubaOS 6.4.4.x младше 6.4.4.20;

- ArubaOS 6.5.3.x младше 6.5.3.9;

- ArubaOS 6.5.4.x младше 6.5.4.9;

- ArubaOS 8.x младше 8.2.2.2;

- ArubaOS 8.3.x младше 8.3.0.4.

Исследователи Armis обнаружили проблемы еще в первой половине 2018 года и еще летом уведомили о них инженеров Texas Instruments и пострадавших производителей.

Представители Texas Instruments подтвердили наличие проблем и на этой неделе уже начали распространять патчи, представив обновленную версию BLE-STACK (2.2.2). Кроме того, специалисты настоятельно рекомендуют отключить и не использовать функциональность OAD до установки обновлений. Также производители напоминают, что механизм OAD в принципе не должен использоваться в производственной среде.

Разработчики Cisco уже опубликовали собственный бюллетень безопасности, в котором подчеркивают, что Bleedingbit угрожает ограниченному числу моделей Aironet и Meraki. Также сообщается, что эксплуатация проблемы требует, чтобы на устройстве были активны функциональность BLE и режим сканирования, а эти настройки не включены по умолчанию. Тоже самое относится и к устройствам Aruba Networks.

Гайд по отключению BLE на устройствах Meraki уже доступен здесь. Патч для точек доступа Aironet уже представлен в версии 8.8.100, а для устройств Meraki в версии MR 25.13 и выше. Представители Aruba также выпустили «заплатки» для устройств 3xx и IAP-3xx.

Эксперты Armis намерены представить подробный доклад о Bleedingbit на конференции Black Hat Europe, которая состоится в декабре текущего года.

Напомню, что в прошлом году именно специалисты компании Armis обнаружили другие связанные с Bluetooth проблемы — BlueBorne. Тогда сообщалось, что 5,3 миллиарда устройств, работающих с различными имплементациями Bluetooth в Android, iOS, Windows и Linux уязвимы перед восемью опасными багами. И, к сожалению, согласно опубликованной в сентябре 2018 года статистике, ситуация меняется очень медленно: по данным исследователей, к настоящему моменту обновления получили лишь 2/3 уязвимых гаджетов. Это означает, что более двух миллиардов устройств до сих пор работают без патчей.