✔Баг в Apache Struts 2 применяется для внедрения скрытых майнеров - «Новости»

);

В середине августа 2018 года в составе Apache Struts 2 был обнаружен RCE-баг CVE-2018-11776. Эта уязвимость представляет опасность для версий от Struts 2.3 до 2.3.34, от Struts 2.5 до 2.5.16, а также, возможно, для более старых вариаций фреймворка.

Хотя разработчики уже подготовили патчи (версии 2.3.35 и 2.5.17) и рассказали о временных способах защиты, эксперты компании Semmle, исходно обнаружившие баг, обнародовали PoC-эксплоит. После этого в сети появилось еще несколько вариаций эскплоитов, а в конце августа исследователи зафиксировали первые фактические атаки на свежую уязвимость.

Неделю назад сообщалось, что атакующие эксплуатируют проблему CVE-2018-11776 для установки на скомпрометированные машины майнеров (в частности CNRig), и за прошедшее время это обстоятельство никак не изменилось. Однако эксперты F5 Labs обнаружили новую вредоносную кампанию, которой дали имя CroniX, так как атакующие задействую Cron, чтобы добиться постоянного присутствия в системе, и Xhide для запуска исполняемых файлов под именами других процессов.

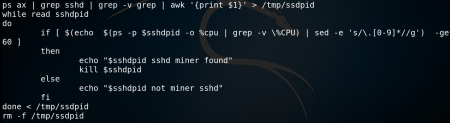

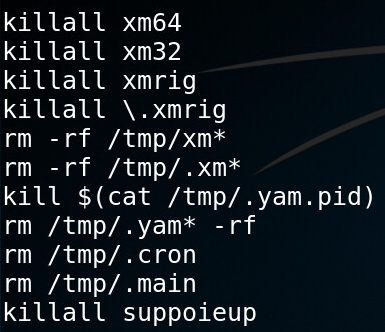

Как и в предыдущих случаях, операторы CroniX сосредоточены на майнинге криптовалюты Monero (XMR). Но, по всей видимости, операторы этой кампании не хотят делить уязвимые системы с конкурентами и привлекать к себе лишнее внимание. Поэтому перед началом работы они «зачищают» машины от чужой майнинговой малвари.

Помимо этого CroniX тщательно изучает процессы в системе и их имена, после чего ликвидирует все процессы, поглощающие 60% мощности ЦПУ и более. Эксперты полагают, что таким образом злоумышленники пытаются избежать ликвидации легитимных процессов, так как имена майнеров зачастую замаскированы под них (crond, sshd и syslogs). Лишь после этого в системе запускается майнер XMRigCC, принадлежащий самим злоумышленниками.

По информации F5 Labs, группировка, которая стоит за CroniX, атакует не только Linux-системы, но также проводит аналогичные операции против машин, работающих под управлением Windows.