✔Check Point: целевые атаки на IoT и сетевые уязвимости возрастают - «Новости»

);

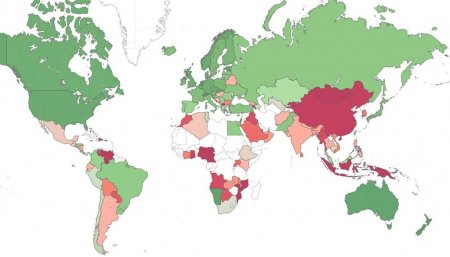

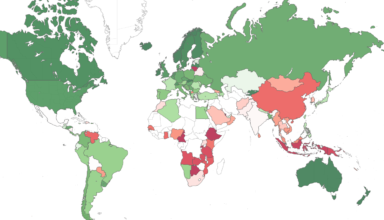

Специалисты компании Check Point обнародовали отчет Global Threat Impact Index за июль 2018 года. Исследователи отмечают значительное увеличение количества эксплоитов, направленных на три основные уязвимости интернета вещей. Так, с мая 2018 года количество атак, связанных с распространением малвари для IoT (Mirai, IoTroop/Reaper и VPNFilter), увеличилось более чем в два раза.

В июле 2018 года в рейтинг десяти наиболее часто эксплуатируемых уязвимостей вошли сразу три проблемы IoT-устройств: удаленное выполнение кода MVPower DVR маршрутизатора; удаленное выполнение команд маршрутизатора D-Link DSL-2750B; обход аутентификации маршрутизатора DANAN GPON A.

В общей сложности в июле 2018 года 45% организаций во всем мире подверглись атакам на эти уязвимости (в июне — атаки на них ощутили 35% компаний, в мае— 21%). Эти баги позволяют злоумышленникам удаленно выполнить вредоносный код и получить полный контроль над требуемыми устройствами.

«Известные уязвимости предоставляют киберпреступникам простую и относительно беспрепятственную точку входа в корпоративные сети, что позволяет им выполнять широкий спектр атак. Уязвимости устройств интернета вещей часто являются “путем наименьшего сопротивления”, поскольку, как только одно устройство скомпрометировано, через него можно проникнуть в другие подключенные к нему устройства. Таким образом, для обеспечения безопасности сетей организациям крайне важно устанавливать патчи для известных уязвимостей, как только они становятся доступны» — комментирует Василий Дягилев, глава представительства Check Point Software Technologies в России и СНГ.

В остальном в июле 2018 года рейтинг самых активных угроз изменился мало. Майнер Coinhive сохранил статус самого распространенного вредоносного ПО и атаковал 19% организаций в мире. Cryptoloot и Dorkbot оказались на втором и третьем местах рейтинга соответственно, каждый из вредоносов атаковал 7% организаций в мире.

Самые активные угрозы июля:

- <-> CoinHive— майнер, предназначенный для добычи криптовалюты Monero без ведома пользователя, когда тот посещает веб-сайты.

- <-> Cryptoloot —майнер, использующий мощности ЦП или видеокарты жертвы, а также другие ресурсы для майнинга криптовалюты; добавляет транзакции в блокчейн и выпускает новую валюту.

- ? Dorkbot — червь на базе IRC, cозданный с целью удаленного выполнения кода через оператора, а также скачивания дополнительное вредоносное ПО на уже инфицированную систему. Dorkbot — это банковский троян, основная цель которого — заполучить критическую информацию и запустить DDoS-атаки.

Рейтинг мобильной малвари тоже изменился мало. Так, в этом месяцев самой активной вредоносной программой для атак на мобильные устройства стал Lokibot: банковский троян, также способный похищаться данные с устройств на платформе Android. Следом за ним в рейтинге расположились вредоносы Lokibot и Guerilla.

Самые активные мобильные угрозы июля:

- Lokibot — банковский троян для Android; крадет пользовательские данные и требует за них выкуп. Может заблокировать телефон, если удалить его права администратора.

- Triada — модульный бэкдор для Android, предоставляющий права суперпользователя загруженному вредоносному ПО, так как способствует его встраиванию в системные процессы. За Triada также замечен спуфинг URL-адресов, загруженных в браузер.

- Guerilla — программа-кликер рекламы для Android, способная связываться с удаленным сервером, загружать дополнительные вредоносные плагины и выполнять непрекращающийся переход к рекламе без согласия или ведома пользователя.

Исследователи Check Point также проанализировали наиболее эксплуатируемые уязвимости июля 2018 года.

Топ-3 самых эксплуатируемых уязвимостей июля:

- <-> (47%) Переполнение буфера IIS WebDAV ScStoragePathFromUrl (CVE-2017-7269). Отправляя специально созданный запрос на сервер Microsoft Windows Server 2003 R2 через службы Microsoft Internet Information Services 6.0, удаленный злоумышленник может выполнить произвольный код или вызвать отказ условий обслуживания на целевом сервере. Главным образом это связано с уязвимостью переполнения буфера, вызванной ненадлежащей проверкой длинного заголовка в HTTP-запросе.

- ?(47%) Контентное удаленное выполнение кода в Apache Struts2 (CVE-2017-5638). В Apache Struts 2 существует RCE-уязвимость с использованием многокомпонентного парсера Jakarta. Злоумышленник может воспользоваться этой уязвимостью, отправив недействительный тип содержимого в качестве части запроса на загрузку файла. Успешная эксплуатация может привести к выполнению произвольного кода в зараженной системе.

- ? (41%) Утечка информации OpenSSL TLS DTLS Heartbeat (CVE-2014-0160; CVE-2014-0346). В пакете OpenSSL есть уязвимость, связанная с утечкой информации. Она возникает из-за ошибки при обработке heartbeat-пакетов TLS/DTLS. Злоумышленник может использовать эту проблему для раскрытия содержимого памяти подключенного клиента или сервера.