✔Специалисты Avast нашли предустановленную малварь на Android-устройствах сотен брендов - «Новости»

Cosiloon

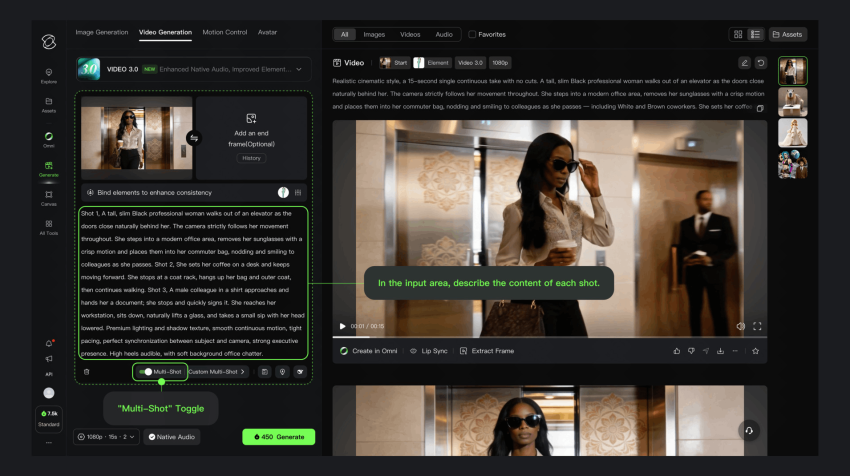

Специалисты Avast Threat Labs обнаружили предустановленное рекламное приложение (adware) Cosiloon на устройствах нескольких сотен различных брендов и моделей, в том числе ZTE, Archos и myPhone. Полный список уязвимых устройств можно найти здесь.

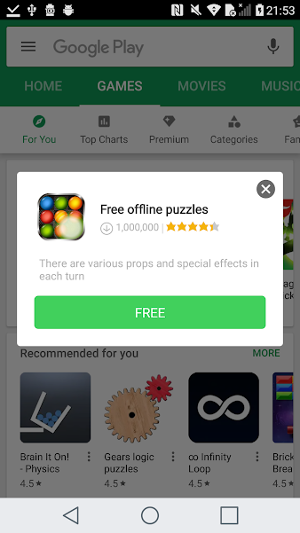

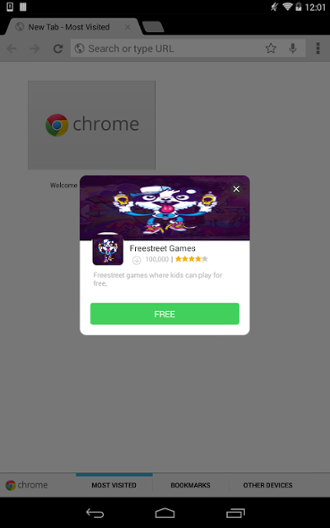

Приложение демонстрирует в браузере всплывающее окно с рекламой поверх веб-страниц, и только за последний месяц от него пострадали тысячи пользователей. Исследователи пишут, что обнаружили последнюю версию Cosiloon на 18 000 устройств пользователей Avast в более чем 100 странах мира, включая Россию, Италию, Германию, Великобританию и США. По данным Avast, большинство зараженных Cosiloon устройств не сертифицированы Google.

Аналитики сообщают, что еще в 2016 году эту же адварь анализировали специалисты Dr. Web. По оценке специалистов, угроза существует уж более трех лет.

Исследователи уже уведомили о проблеме Google, и компания уже предприняла меры для снижения вредоносной активности многих вариантов приложения, используя внутренние технические средства. Так, была обновлена система Google Play Protect, чтобы избежать подобных случаев в будущем. Однако в случаях, когда вредоносные приложения встроены в прошивку устройства, как это произошло с Cosiloon, решить проблему может быть довольно трудно. Представители Google обратились напрямую к разработчикам программно-аппаратного обеспечения, чтобы устранить проблему.

Идентификация Cosiloon

На протяжении последних нескольких лет специалисты Avast наблюдали странные Android-образцы, поступающие в БД компании. Эти сигнатуры были схожи с любыми другими образцами рекламного ПО, за исключением одного нюанса: они не имели какой-либо точки заражения, а имена пакетов подозрительно походили друг на друга. Вот наиболее распространенные из них:

- google.eMediaService

- google.eMusic1Service

- google.ePlay3Service

- google.eVideo2Service

До сих пор неясно, как именно адварь попала на устройства. Злоумышленники постоянно загружали на управляющий сервер новые вредоносные пейлоады, а производители продолжали поставлять новые устройства с предустановленными приложениями-дропперами для скрытого развертывания малвари.

Исследователи пишут, что некоторые антивирусные решения реагируют на пейлоады злоумышленников, идентифицируя их как малварь, но это не слишком помогает. Дело в том, что даже если малварь была удалена, дроппер повторно загружает новую, а так как избавиться от него самого не так просто, злоумышленники в любое время могут установить на устройство не только рекламное ПО, но и программу-вымогателя, шпионское ПО или любого другого вредоноса.

Специалисты Avast попытались отключить командный сервер Cosiloon, отправив запросы на удаление регистраторам домена и провайдерам. Один из провайдеров, ZenLayer, быстро ответил на обращение специалистов и отключил сервер злоумышленников, но через некоторое время тот был восстановлен в другом месте. Регистратор домена не ответил на запросы Avast, поэтому командный сервер преступников по-прежнему функционирует.

Как удалить Cosiloon

Эксперты пишут, что решение Avast Mobile Security обнаруживает и удаляет полезную нагрузку, однако не может получить доступ на отключение интегрированного в прошивку дроппера. В итоге работа по блокировке дроппера и малвари в основном ложится на Google Play Protect. После того, как Google Play Protect научился идентифицировать Cosiloon, количество зараженных устройств значительно снизилось.

Также пользователи могут удалить рекламный троян следующим образом: в настройках устройства нужно найти дроппер (он значится под именами CrashService, ImeMess или Terminal и имеет обычную иконку Android). На странице приложения нужно нажать «Отключить» (функция доступна в зависимости от версии Android). Как только дроппер будет деактивирован, Avast Mobile Security или другой антивирусный продукт удалит пейлоад, и малварь более не сможет загрузится на устройство повторно.