✔СМИ: обнаруженная «Лабораторией Касперского» кампания Slingshot – антитеррористическая операция США - «Новости»

На прошедшей недавно конференции Kaspersky Security Analyst Summit (SAS) эксперты «Лаборатории Касперского» рассказали об изощренной шпионской кампании Slingshot. Оказалось, что данная кампания активна как минимум с 2012 года, но обнаружить ее удалось лишь недавно. К тому же преступники атаковали жертв весьма оригинальным способом — через скомпрометированные роутеры компании MikroTik.

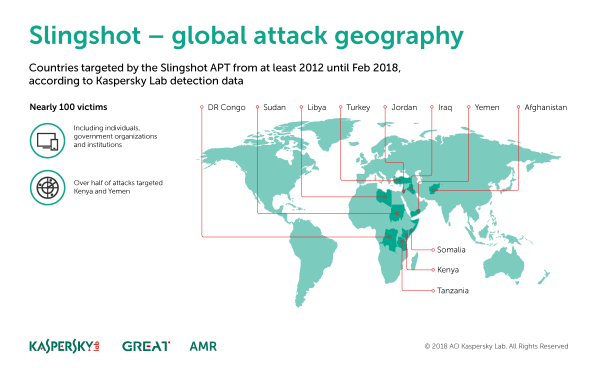

Эксперты сообщали, что за шесть лет активности от Slingshot пострадали около 100 частных лиц, но также атакам подвергались правительственные учреждения и организации из стран Ближнего Востока и Африки. При этом Slingshot назвали крайне сложной платформой для атак, в разработку которой было вложено огромное количество сил, времени и денег. По словам аналитиков, по степени сложности Slingshot может затмить даже Project Sauron и Regin, а значит, речь идет о кибершпионаже высшего уровня и «правительственных хакерах».

Карта атак

Судя по всему, теория о «правительственных хакерах» оказалась близкой к правде. Журналисты издания CyberScoop, ссылаясь на анонимных сотрудников американских разведслужб (как отставных, так и ныне действующих), пишут, что кампания Slingshot на самом деле представляет собой операцию Совместного командования специальных операций США (Joint Special Operations Command, JSOC), которое является частью Главного управления войск специального назначения Министерства обороны США (Special Operations Command, SOCOM).

По информации CyberScoop, операция была направлена против членов запрещенной в России организации ИГИЛ, Аль-Каиды и других террористически групп, действующих на территории Афганистана, Йемена, Ирака, Иордании, Турции, Ливии, Судана, Сомали, Кении, Танзании и республики Конго. Если точнее, атаки якобы были направлены против интернет-кафе, из которых террористы связывались со своим «руководством». Стоит сказать, то SOCOM действительно часто проводит контртеррористические операции, в том числе и с приставкой кибер-.

Источники CyberScoop выразили обеспокоенность тем фактом, что кампания Slingshot была публично разоблачена, так как, по их мнению, это могло привести не только к потере ценной для военных программы наблюдения, но и поставить под угрозу жизни солдат. После компрометации инфраструктура Slingshot, вероятнее всего, была заброшена и уничтожена, как предписывают правила.

Стоит отметить, что в своих отчетах «Лаборатория Касперского» не связывала Slingshot с конкретными странами, аналитики лишь отмечали, что хакеры, вероятно, говорят по-английски. Также исследователи писали, что методы, которые использует Slingshot, похожи на «почерк» таких группировок, как Longhorn и The Lamberts, чьи имена давно связывают с ЦРУ. Кроме того, на связь Slingshot с американскими военными может указывать использование инструментов и строк кода с отсылками к персонажам «Властелина Колец». В частности, хакеры использовали имя Голлум (Gollum), и точно такое же имя носил имплант АНБ, «засветившийся» еще в документах Эдварда Сноудена.

Журналисты CyberScoop и их источники полагают, что специалисты «Лаборатории Касперского» не могли знать точно, но подозревали, что за Slingshot стоит одна из стран-участниц альянса спецслужб Five Eyes (в него входят США, Великобритания, Канада, Австралия, Новая Зеландия).

Представители «Лаборатории Касперского» уже прокомментировали ситуацию журналистам издания SecurityWeek:

«”Лаборатория Касперского” неизвестны личности атакующих, стоящих за Slingshot APT, равно как и личности пострадавших. Так как данные анонимизированы, мы не имеем возможности узнать, кем были конкретные цели. Наша компания лишь может утверждать, что наши пользователи защищены от вредоносного ПО, которое способно шпионить, воровать или повреждать данные на их компьютерах.

“Лаборатория Касперского” всегда открыто описывала свою позицию, относительно обнаружения малвари: мы обнаруживаем и устраняем все виды вредоносных программ, безотносительно их проихождения и предназначения. Более того, компания не заносит в “белые списки” никакие образчики малвари, даже такие, которые используются для так называемого “легального наблюдения”. Легко представить себе ситуацию, когда подобная малварь попадает не в те руки и может использоваться для атак на правоохранительные органы или рядовых пользователей».