✔Майнинговый ботнет заражает устройства на Android через открытые порты ADB - «Новости»

Если главным трендом и самой назойливой угрозой 2017 года были шифровальщики, то в 2018 году основным трендом в киберпреступном мире определенно становится криптоваюта и все с нею связанное.

Злоумышленники массово занимаются криптоджекингом (то есть майнингом через браузеры пользователей), а крупные ботнеты «перепрофилируются» и тоже начинают применяться для распространения майнеров или манипуляций биржевыми курсами. К тому же мошенники активно паразитируют на ICO различных блокчейн-стартапов или попросту подменяют адреса криптовалютных кошельков в буфере обмена ОС или на промежуточных стадиях подключения, если речь идет о даркнете.

Теперь аналитики Qihoo 360 Network Security Research Lab сообщили о появлении еще одного майнингового ботнета, который состоит из устройств, работающих под управлением Android, и стремительно растет.

Исследователи объясняют, что атакующие сканируют сеть в поисках устройств с открытыми отладочными портами ADB (Android Debug Bridge). Чаще всего это порт 5555. Так как под управлением Android работают не только смартфоны и планшеты, заражению также подвергаются, к примеру, «умные» ТВ и различные приставки для ТВ.

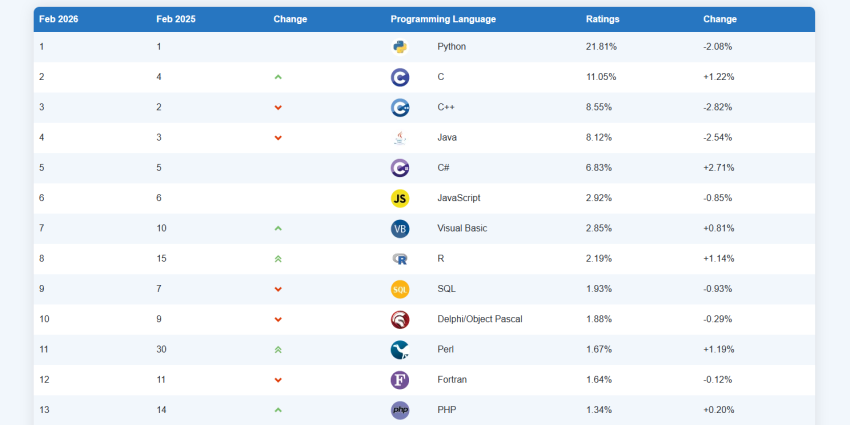

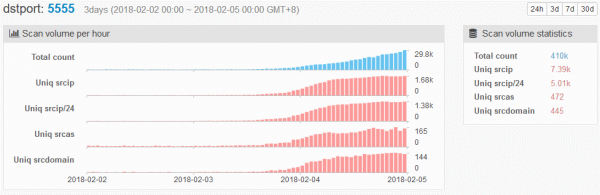

Малварь распространяется подобно червю и получила идентификатор ADB.miner. Исследователи отмечают, что ботнет очень «агрессивен» и быстро растет: количество сканирований удваивается каждые 12 часов. По данным экспертов, ботнет начал работу еще 21 января 2018 года, но его активность резко возросла в минувшие выходные (а именно 3 февраля 2018 года).

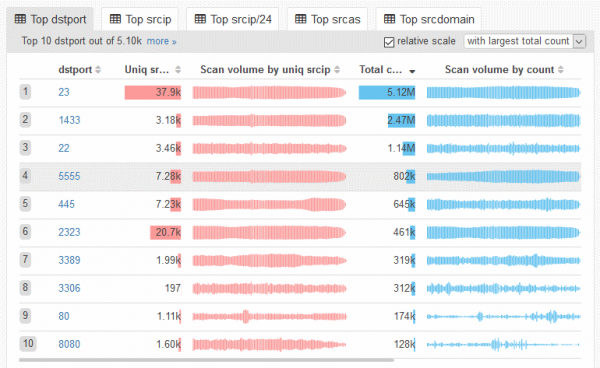

В настоящее время сканирования исходят с 7400 уникальных IP-адресов, и порт 5555 уже занимает четвертое место по «популярности» (хотя еще недавно он не входил даже в топ-10), согласно статистике Qihoo 360 Network Security Research Lab. Исследователи полагают, что в настоящее время заражены от 2700 до 5500 девайсов, большинство из которых расположены в Китае (40%) и Южной Корее (31%).

Специалисты пишут, что авторы ADB.miner позаимствовали сразу несколько идей и часть исходных кодов у IoT-малвари Mirai, в частности, постоянное сканирование в поисках уязвимых устройств реализовано именно таким образом.

При этом специалисты не конкретизируют, какие именно баги используются для компрометации Android-устройств, но пишут, что проблема не относится к устройствам конкретного производителя. Очевидно, дело в компоненте ADB в целом. На большинстве устройств порт ADB закрыт по умолчанию, однако, как показывает практика, из этого правила есть много исключений.

В настоящее время разработчики ADB.miner «добывают» криптовалюту Monero на двух разных пулах, но в обоих случаях используют для перевода выплат один и тот же кошелек, который пока пустует.