✔Шифровальщик маскируется под несуществующую криптовалюту SpriteCoin - «Новости»

Совсем недавно мы писали о том, что интерес преступников к криптовалютам в последнее время значительно возрос: криптовалюты незаконно майнят целыми ботнетами, похищают, вымогают и выманивают обманом. Лишнее подтверждение возросшего интереса злоумышленников нашли и ИБ-специалисты Fortinet и MalwareHunterTeam, обнаружившие шифровальщика MoneroPay, который паразитирует на очередном витке криптовалютного бума.

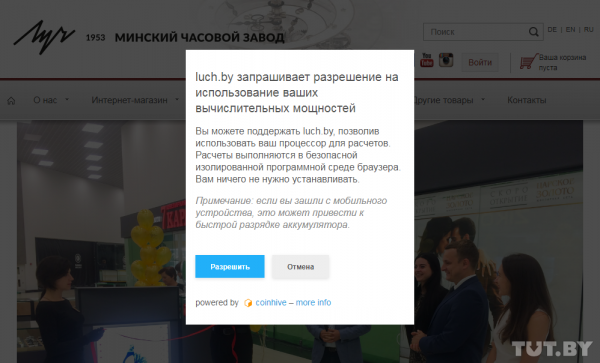

По словам экспертов, распространение малвари началось в первых числах января 2018 года, когда на популярном форуме BitcoinTalk появилась тема, посвященная анонсу нового альткоина SpriteCoin (в настоящий момент тема уже удалена). В сообщении злоумышленников, якобы анонсировавших выход новой монеты, содержалась ссылка на официальный сайт SpriteCoin, на котором, в свою очередь, была опубликовала ссылка на официальный кошелек.

Если пользователь попадался на удочку, готовился инвестировать в новую и перспективную криптовалюту, и скачивал кошелек, программа проводила его через все этапы, обычные для создания нового кошелька (к примеру, просила придумать пароль, хотя при этом позволяла оставить данное поле пустым). Так как ложноположительные срабатывания защитных решений на кошельки и майнинговое ПО — совсем не редкость, пользователи часто не обращали внимания на предупреждения антивирусов. А когда жертва понимала, что происходит, было уже слишком поздно.

Начало работы шифровальщика MoneroPay было замаскировано под синхронизацию с блокчейном. Пока пользователь спокойно ожидал окончания этого процесса, на самом деле малварь уже во всю шифровала файлы, изменяя их расширение на .encrypted. Кроме того, вредонос пытался похищать пароли из Firefox и Chrome, которые в случае удачи передавались на управляющий сервер преступников. Также специалисты Fortinet отмечают, что MoneroPay способен незаметно активировать веб-камеры и парсить различные сертификаты и ключи.

В итоге, вместо сообщения об окончании настройки криптовалютного кошелька, пользователи видели сообщение с требованием выкупа, в котором злоумышленники требовали за расшифровку данных 0.3 Monero (порядка 120 долларов на тот момент).

Аналитики Fortinet предупреждают, что MoneroPayмог быть лишь «пробным шаром» и своеобразным proof-of-concept нового механизма доставки малвари. Дело в том, что аналогичным образом можно распространить, например, саморазмножащегося червя и эффект будет значительно хуже. Вероятно, авторы вредоноса лишь собирали статистику и проверяли, сколько пользователей клюнут на их уловку.