✔Популярные оружейные сейфы Vaultek можно взломать и открыть удаленно - «Новости»

Специалисты компании Two Six Labs представили подробный технический отчет, в котором рассказали, что еще прошлым летом им удалось обнаружить ряд проблем в оружейных сейфах производства Vaultek. Исследователи присвоили обнаруженным проблемам кодовое имя BlueSteal.

Оказалось, что сейфы, ранее собравшие более 70 000 долларов на Indiegogo, можно взломать с помощью обычного брутфорса, а заявления производителя о защищенности продуктов и надежном шифровании далеки от истины.

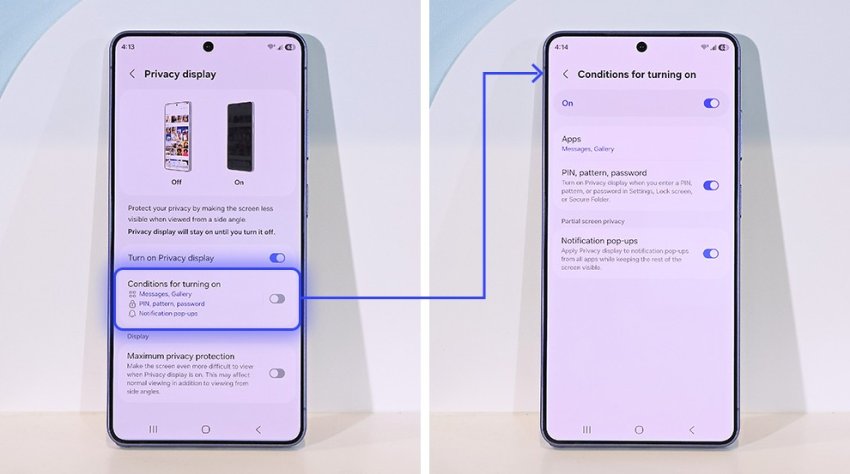

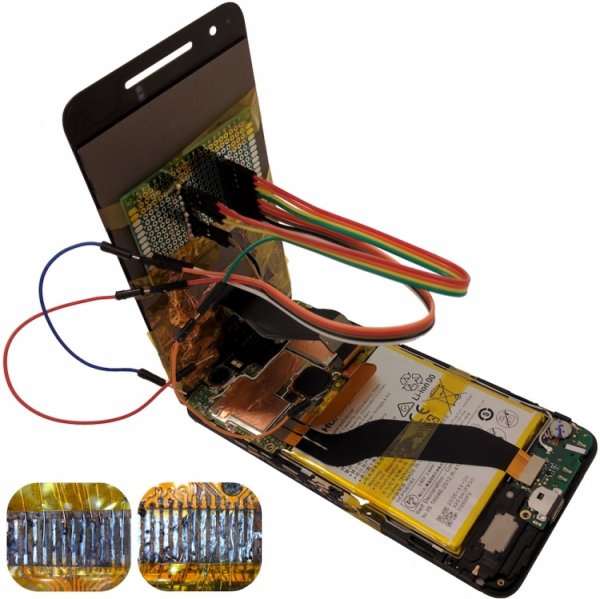

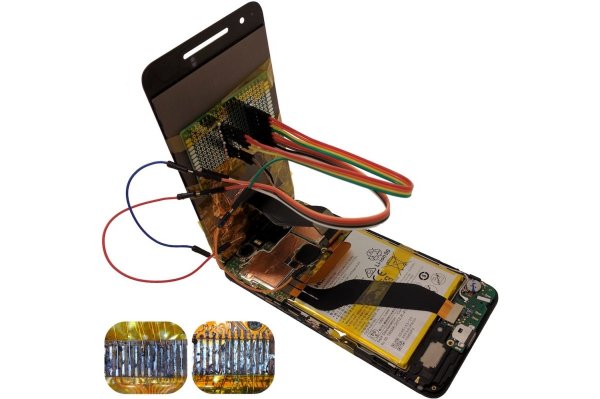

Уязвимости были обнаружены в одном из наиболее популярных решений Vaultek, сейфе модели VT20i. Дело в том, что открыть такой сейф можно не только со встроенной в него клавиатуры, набрав на ней нужный PIN-код, но и с помощью специального Android-приложения, которое соединяется с устройством посредством Bluetooth LE.

Перед тем как приступать к использованию приложения, предварительно его нужно «спарить» с сейфом. При этом код для установления связи между устройствами аналогичен коду, открывающему сейф. И количество попыток ввода комбинации не ограничено. То есть исследователи обнаружили, что атакующий может задействовать брутфорс во время «спаривания» устройств и узнать PIN-код к сейфу методом простого перебора.

Хуже того, аналитики Two Six Labs заметили, что через Bluetooth LE приложение отсылает сейфу команду открытия, наряду с PIN-кодом, и этот обмен данными защищен весьма скверно. Во-первых, выяснилось, что сейф вообще не проверяет корректность полученного от приложения PIN-кода. По сути, достаточно передать сейфу команду открытия с привязанного к нему смартфона, а PIN-код вообще не играет роли. Во-вторых, хотя производитель уверяет, что все коммуникации между сейфом и приложением защищены с использованием AES-128, это оказалось неправдой. Исследователи пишут, что PN-код передается в формате обычного текста и не защищен никак. В сущности, атакующий может просто перехватить Bluetooth-трафик и извлечь PIN-код для сейфа из него.

Исследователи пишут, что намеренно не рассказывали об уязвимостях ранее, так как разработчики Vaultek еще летом представили патчи для найденных проблем. Специалисты хотели дать пользователям больше времени на установку обновлений.

В ролике ниже можно увидеть эксплуатацию проблем, вошедших в состав BlueSteal (CVE-2017-17435 и CVE-2017-17436) в реальной жизни.