✔Активность ботнетов на основе Mirai возросла после публикации нового PoC-эксплоита - «Новости»

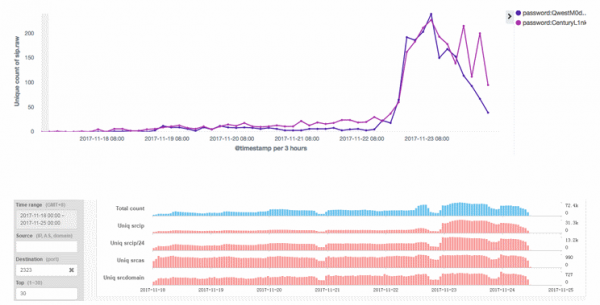

Аналитики Qihoo 360 Netlab предупреждают, что активность Mirai-ботнетов заметно возросла после обнародования в публичных базах уязвимостей нового proof-of-concept эксплоита для роутеров ZyXEL. Согласно отчету специалистов, эксплоит был опубликован еще 31 октября 2017 года, а 22 ноября 2017 года эксперты зафиксировали волну сканирований с его использованием.

Появившийся эксплоит предназначен для уязвимости в старых девайсах ZyXEL PK5001Z. О проблеме стало известно еще в начале 2016 года, тогда ее обнаружили пользователи форумов OpenWrt. Баг получил идентификатор CVE-2016-10401 и представляет собой скрытый пароль суперпользователя, который позволяет повысить привилегии до root-уровня на уязвимых девайсах ZyXEL. Причем этот пароль (zyad5001) не может быть использован для входа. Но вместе с этим обнаружилось, что множество устройств ZyXEL также имеют одинаковые учетные данные для Telnet по умолчанию: admin/CentryL1nk и admin/QwestM0dem.

В итоге опубликованный в прошлом месяце эксплоит автоматизирует процесс входа на уязвимые девайсы ZyXEL с помощью вышеупомянутых учетных данных для Telnet, а затем использует пароль суперпользователя для эскалации привилегий.

Напомню, что ботнеты на базе Mirai полагаются на похожие методы распространения: сканируют сеть в поисках уязвимых IoT-девайсов, к которым можно подключиться посредством Telnet. Малварь имеет жестко закодированный и весьма длинный список учетных данных, использующихся по умолчанию в различных гаджетах.

После публикации нового PoC-эксплоита специалисты заметили резкий прирост сканирований, направленных на порты 23 и 2323, и использующиеся для Telnet-аутентификации. Неизвестные взяли новый эксплоит на вооружение, принявшись искать и заражать проблемные устройства ZyXEL. По данным Qihoo 360 Netlab, за 60 часов наблюдений удалось обнаружить более 100 000 IP-адресов, осуществляющих сканирования.

Независимый ИБ-эксперт Трой Марш (Troy Mursch), тоже заметивший новую волну сканирований, пишет, что злоумышленникам даже удалось установить новый рекорд.

879 new unique IP addresses were found in the #Mirai-like #botnet on 2017-11-22

This is an all-time record for the most new unique IP address that I've seen added to the botnet in one day.

A massive increase of volume from Argentina (@Telefonica) is largely the cause. pic.twitter.com/c8GBUpKNgW

— Bad Packets Report (@bad_packets) November 23, 2017

Марш и специалисты Qihoo 360 Netlab сходятся во мнении, что большинство ботов (порядка 65 700) находятся в Аргентине, а точнее принадлежат местному подразделению провайдера Telefonica. Судя по тому, что никаких официальных сообщений от представителей Telefonica не поступало, и пользователи компании не жалуются на проблемы с доступом к интернету, пока о заражении Mirai мало кому известно.