✔HeroRat использует бота Telegram для контроля зараженных устройств - «Новости»

Эксперты ESET обнаружили Android-трояна HeroRat, который управляет зараженными устройствами и крадет данные с помощью бота в Telegram.

Изучая повышение активности ранее описанных угроз IRRAT и TeleRAT, исследователи ESET выявили новое семейство вредоносных программ, активное минимум с августа 2017 года. В марте 2018 года исходный код трояна свободно распространялся через хакерские Telegram-каналы, в результате чего сегодня действуют уже сотни модификаций вредоноса.

Однако одна из этих версий отличается от остальных. Несмотря на доступность исходного кода, она продается под коммерческим названием HeroRat через специальный Telegram-канал. Малварь доступна в трех комплектациях с разными функциями и обучающим видеоканалом. Неясно, был ли этот вариант написан на базе слитого кода или, напротив, является оригиналом, исходный код которого затем появился в сети.

Несколько приложений, используемых для распространения RAT

Злоумышленники распространяют RAT через сторонние магазины приложений, социальные сети и мессенджеры. Эксперты ESET сообщают, что HeroRat маскируют под приложения, обещающие биткоины в подарок, бесплатный мобильный интернет или накрутку подписчиков в соцсетях. В Google Play данной малвари не обнаружено, а наибольшее количество заражений зафиксировано в Иране.

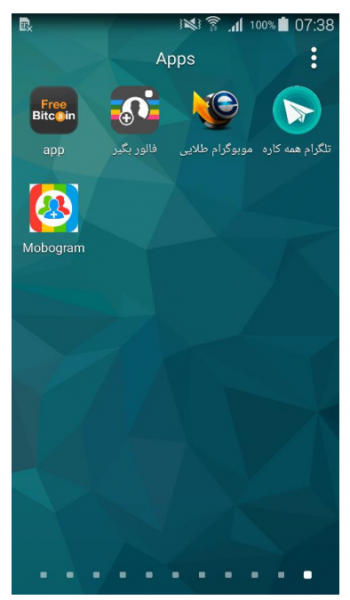

RAT запрашивает права администратора устройства

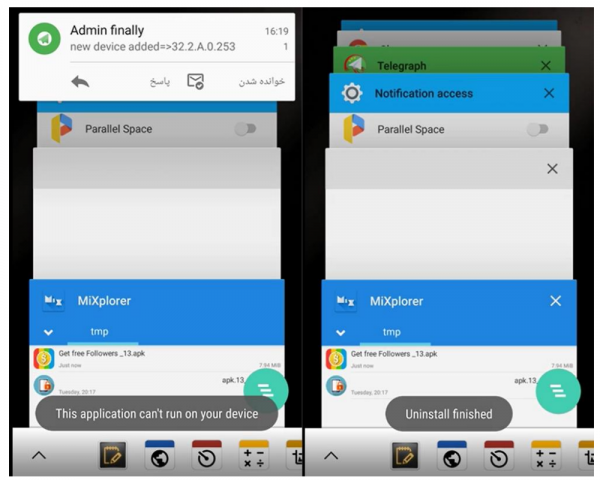

После установки и запуска малвари на экране зараженного гаджета появляется небольшое всплывающее окно. В нем сообщается, что программа не может работать на данном устройстве и будет удалена. Аналитикам встречались образцы с сообщениями на английском и персидском языках (в зависимости от языковых настроек устройства). Когда «удаление» завершено, иконка приложения исчезает. На самом деле в этот момент на стороне атакующих будет зарегистрировано новое зараженное устройство.

Демонстрация установки HeroRat на устройство (скриншоты из обучающего видео авторов малвари)

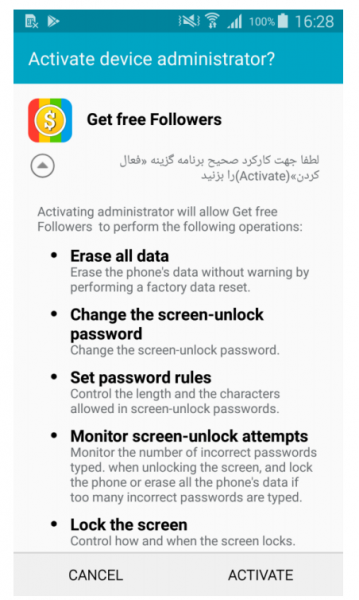

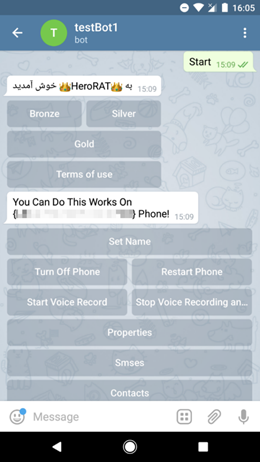

Получив доступ к скомпрометированному устройству, операторы малвари используют возможности бота Telegram для управления новым девайсом. Каждое зараженное устройство управляется с помощью бота, настраивается и контролируется через приложение Telegram. HeroRat обладает широким спектром инструментов для шпионажа и эксфильтрации файлов, включая перехват текстовых сообщений и контактов, отправку текстовых сообщений и вызовов, запись звука и создание скриншотов, определение местоположения устройства и управление его настройками.

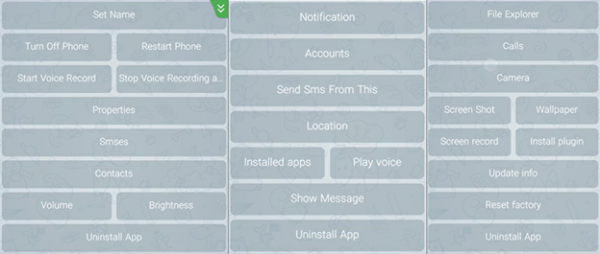

HeroRat продают в трех комплектациях (бронзовый, серебряный и золотой пакеты) за 25, 50 и 100 долларов соответственно. Исходный код HeroRat предлагается купить за 650 долларов. Доступ к функциям HeroRat осуществляется с помощью интерактивных кнопок в интерфейсе Telegram-бота. Атакующие могут управлять зараженными устройствами, нажимая кнопки, доступные в той версии RAT, которую они оплатили и используют.

Панель управления HeroRat

Функции HeroRat (слева направо): бронзовый, серебряный и золотой пакеты (скриншоты из обучающего видео авторов малвари)

В отличие от ранее изученных RAT-троянов, использующих Telegram и написаных на стандартном Android Java, новое семейство разработано с нуля на C# с использованием фреймворка Xamarin. Исследователи подчеркивают, что это редкое сочетание для Android-малвари.

Способ коммуникации через протокол Telegram адаптирован к языку программирования: вместо Telegram Bot API, который использовали ранее изученные RAT, новое семейство применяет Telesharp, библиотеку для создания ботов Telegram на C#. Передача команд и эксфильтрация данных с зараженных устройств полностью покрываются протоколом Telegram, эта мера направлена на противодействие обнаружению на основе трафика на известные серверы загрузки.

Эксперты предупреждают, что благодаря утечке исходного кода, новые модификации малвари могут появиться в любой точке мира. Хуже того, в каждом случае схема заражения и способ маскировки будут разными.

Фото: Depositphotos