✔«Доктор Веб» сообщила о трояне, атакующем клиентов Сбербанка, но в банке считают, что малварь неопасна - «Новости»

Специалисты «Доктор Веб» рассказали о трояне для Android, получившем идентификатор Android.BankBot.358.origin. Вредонос атакует клиентов Сбербанка, похищает информацию о банковских картах, ворует деньги, а также способен блокировать зараженные гаджеты и требовать выкуп за разблокировку.

Эксперты «Доктор Веб» подсчитали, что суммарный объем средств, которые злоумышленники могут украсть с банковских счетов владельцев зараженных устройств, превышает 78 000 000 рублей. Кроме того, атакующие могут похитить более 2 700 000 рублей со счетов мобильных телефонов.

Исследователи пишут, что Android.BankBot.358.origin известен компании с конца 2015 года. Однако новые версии трояна нацелены именно на российских клиентов Сбербанка, и малварь заразила уже более 60 000 мобильных устройств. Так как разработчики малвари распространяют множество различных версий вредоноса, число пострадавших может и превышать указанное количество.

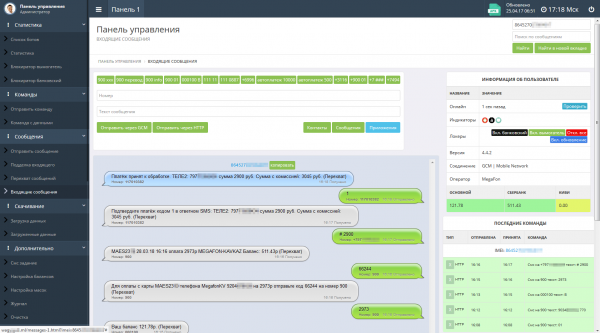

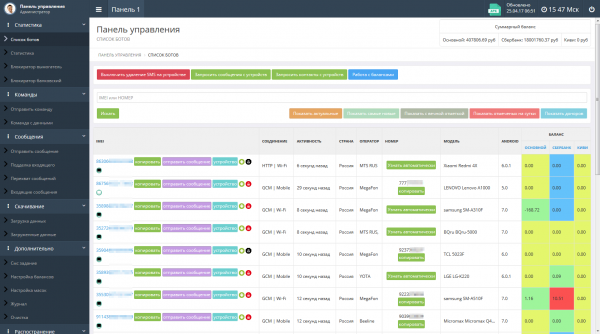

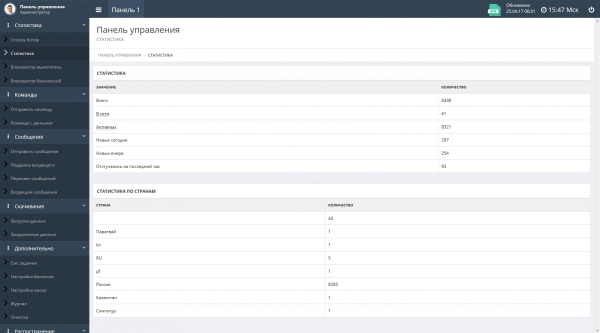

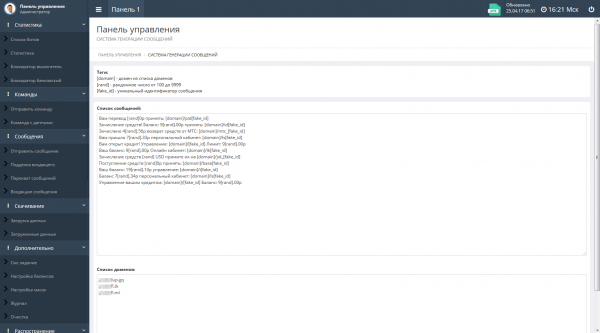

На скриншотах ниже можно увидеть админку трояна со статистикой по одной из обнаруженных исследователями бот-сетей. Также в админке можно настроить параметры окон блокировки: задавать текст выводимых сообщений, продолжительность их отображения и требуемую сумму выкупа.

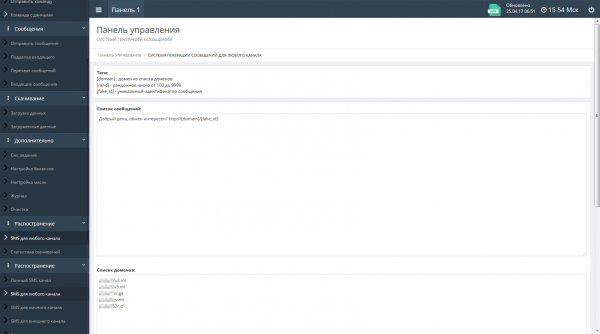

Аналитики «Доктор Веб» сообщают, что малварь распространяется при помощи SMS-сообщений, которые могут рассылать как преступники, так и сам вредонос. Чаще всего сообщения отправляются от имени пользователей сервиса Avito.ru. В таких SMS потенциальной жертве предлагают перейти по ссылке, к примеру, чтобы ознакомиться с ответом на объявление. Кроме того, владельцы мобильных устройств получают поддельные уведомления о кредитах, мобильных переводах и зачислениях денег на счет в банке. Ниже показаны примеры фишинговых сообщений, которые задаются в админке управляющего сервера и рассылаются по команде операторов трояна.

Наряду с кражей денег и блокировкой зараженных устройств банкер способен выполнять и другие вредоносные действия. Получая команды от злоумышленников, он может:

- загружать собственные обновления;

- рассылать SMS-сообщения по всем номерам из телефонной книги;

- рассылать SMS-сообщения по указанным в командах номерам;

- загружать заданные операторами сайты;

- отправлять на удаленный сервер хранящиеся на устройстве SMS-сообщения;

- получать информацию о контактах из телефонной книги;

- создавать поддельные входящие SMS-сообщения.

Перейдя по вредоносной ссылке из SMS, жертва попадает на принадлежащий злоумышленникам сайт, откуда на устройство загружается apk-файл вредоносного приложения. Для большей убедительности авторы малвари используют иконки настоящего приложения Avito. Также некоторые версии банкера могут распространяться под видом других программ – например, ПО для работы с платежными системами Visa и Western Union.

Далее малварь действует по уже проверенной многими злоумышленниками схеме: берет пользователя «измором». Так, при первом запуске троян запрашивает права администратора и повторяет эти запросы до тех пор, пока пользователь не согласится. Получив необходимые привилегии, троян отображает фальшивое сообщение об ошибке установки и вообще удаляет свой значок с главного экрана.

Если позже пользователь попытается отобрать у банкера права администратора, троян активирует функцию самозащиты и закроет соответствующее окно системных настроек. При этом некоторые версии Android.BankBot.358.origin дополнительно устанавливают еще и собственный PIN-код разблокировки экрана.

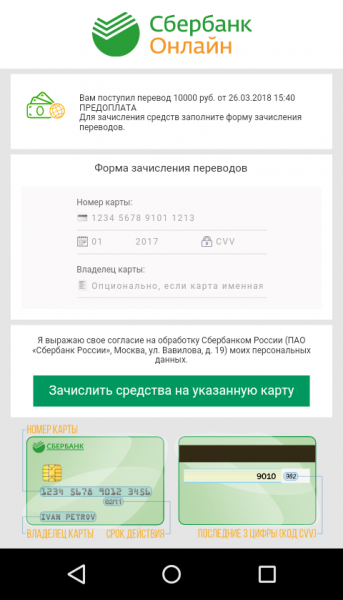

Как было сказано выше, главная цель трояна – похищение денег у русскоязычных клиентов Сбербанка, при этом основным вектором атаки является фишинг. Так, злоумышленники отправляют Android.BankBot.358.origin команду на блокирование устройства окном с мошенническим сообщением. Оно имитирует внешний вид системы дистанционного банковского обслуживания Сбербанк Онлайн и отображается для всех пользователей независимо от того, являются ли те клиентами Сбербанка.

В этом сообщении говорится о якобы поступившем денежном переводе в размере 10 000 рублей. Для получения средств владельцу устройства предлагают указать полную информацию о банковской карте: ее номер, имя держателя, дату окончания действия, а также секретный код CVV. Без ввода требуемых данных окно невозможно закрыть, и устройство остается заблокированным. В результате пользователь вынужден подтвердить «зачисление средств», после чего информация о карте передается злоумышленникам.

Исследователи отмечают, что в настоящее время банкер не выполняет полную проверку сведений о банковских картах, то есть блокировка снимается после ввода любых, абсолютно произвольных данных.

Если у пользователя подключена услуга Мобильный банк, с ее помощью малварь пытается похитить деньги со счета жертвы. Троян тайно отправляет SMS с командами для выполнения операций в системе онлайн-банкинга. Так, он проверяет текущий баланс карты пользователя и автоматически переводит средства либо на банковский счет злоумышленников, либо на счет их мобильного телефона. Пример такой активности можно увидеть на следующей иллюстрации.

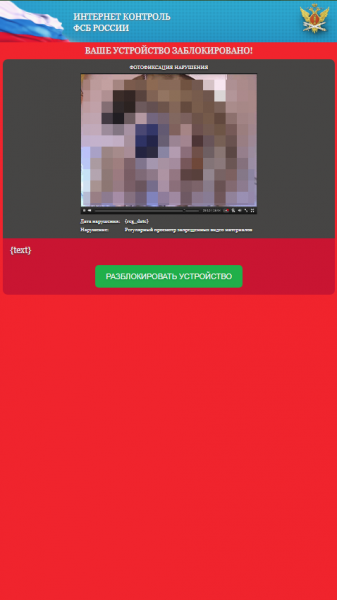

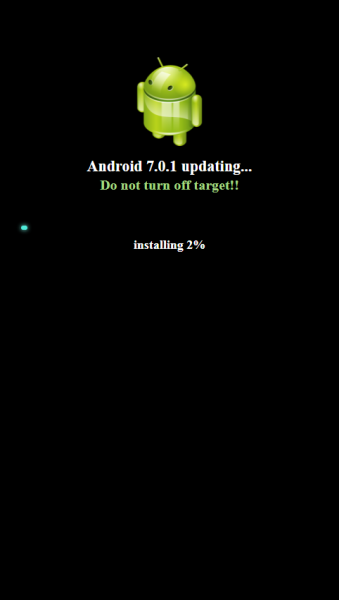

Более того, некоторые версии банкера могут блокировать зараженное устройство сообщением с требованием оплаты штрафа за просмотр «запрещенных» видео. Также для сокрытия вредоносной активности (например, поступления подозрительных SMS), некоторые версии Android.BankBot.358.origin способны блокировать экран зараженного девайса уведомлением об установке некоего системного обновления.

Представители Сбербанка уже выпустили пресс-релиз, в котором опровергают сообщения об угрозе со стороны Android.BankBot.358.origin. «Специалистам банка уже давно известно о существовании данного вируса. Приложение Сбербанк Онлайн со встроенным антивирусом надежно защищает устройства от подобных атак», — утверждает Сбербанк.