✔Критическая уязвимость в коммутаторах Cisco и активный SMI представляют угрозу для ключевой инфраструктуры - «Новости»

Специалисты Embedi обнаружили уязвимость в составе Cisco IOS Software и Cisco IOS XE Software, из-за которой коммутаторы производителя уязвимы перед неаутентифицированными RCE-атаками.

Уязвимость получила идентификатор CVE-2018-0171 и набрала 9,8 балла по шкале CVSS. Проблема связана с некорректной валидацией пакетов в клиенте Cisco Smart Install (SMI). Так как разработчики Cisco уже выпустили патчи для обнаруженного бага, исследователи опубликовали не только описание проблемы, но и proof-of-concept эксплоит.

Для эксплуатации уязвимости атакующему нужно обратиться к TCP-порту 4786, который открыт по умолчанию. Эксперты объясняют, что таким образом можно спровоцировать переполнение буфера функции smi_ibc_handle_ibd_init_discovery_msg. Дело в том, что объем данных, которые копируются в ограниченный по размеру буфер, не проверяется, поэтому данные, полученные напрямую от сетевого пакета атакующего, провоцируют срабатывание бага. Сообщается, что проблема может использоваться и в качестве DoS-атаки, уводя уязвимые устройства в бесконечный цикл перезагрузок.

Аналитики Embedi предупредили, что в общей сложности им удалось обнаружить в интернете более 8,5 миллионов устройств с открытым портом 4786, и патчи не установлены примерно на 250 000 из них.

Исследователи тестировали уязвимость на устройствах Catalyst 4500 Supervisor Engine, а также коммутаторах серий Cisco Catalyst 3850 и Cisco Catalyst 2960. Но специалисты предупреждают, что в теории уязвимыми являются все устройства, работающие со Smart Install, а именно:

- Catalyst 4500 Supervisor Engine;

- серия Catalyst 3850;

- серия Catalyst 3750;

- серия Catalyst 3650;

- серия Catalyst 3560;

- серия Catalyst 2960;

- серия Catalyst 2975;

- IE 2000;

- IE 3000;

- IE 3010;

- IE 4000;

- IE 4010;

- IE 5000;

- SM-ES2 SKU;

- SM-ES3 SKU;

- NME-16ES-1G-P;

- SM-X-ES3 SKU.

Кроме того, исследователи опубликовали два видеоролика, в которых наглядно демонстрируют атаку на CVE-2018-0171 в жизни. В первом ролике эксперты Embedi атакуют Cisco Catalyst 2960, меняют пароль и получают доступ к режиму EXEC.

Второе видео демонстрирует, как исследователи перехватывают трафик между уязвимым коммутатором, подключенными к нему устройствами и интернетом.

Стоит отметить, что практически одновременно с публикацией информации о CVE-2018-0171 специалисты Cisco Talos выпустили собственное предупреждение, так же связанное с SMI, однако не имеющие отношения к этой проблеме.

Эксперты предупреждают, что правительственные хакеры атакуют неправильно сконфигурированные устройства Cisco. В частности, эксперты ссылаются на недавнее предупреждение US-CERT, в котором сообщалось, что связанные с российскими властями хак-группы, известные под кодовыми именами Dragonfly, Crouching Yeti и Energetic Bear, пытаются атаковать объекты ключевой инфраструктуры США.

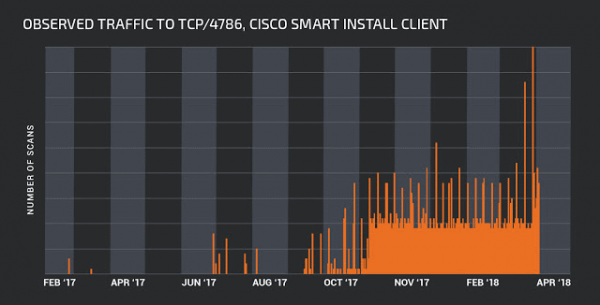

Специалисты объясняют, что администраторы зачастую не отключают протокол Smart Install должным образом, в результате чего устройства постоянно находятся в режиме ожидания новых команд на установку и конфигурацию. По данным Cisco Talos, массовые сканирования, призванные обнаружить коммутаторы с открытыми портами 4786 начались еще в феврале 2017 года, прекратились в октябре 2017 года, а затем возобновиться уже текущей весной.

В настоящее время аналитики Cisco Talos обнаружили в интернете более 168 000 устройств с активным SMI. В итоге представители компании опубликовали в блоге подробную инструкцию для администраторов, объясняя, как правильно отключить SMI и обнаружить уязвимые девайсы.