✔Эксперты предложили извлекать информацию с изолированных ПК с помощью наушников и колонок - «Новости»

Специалисты из израильского Университета имени Бен-Гуриона уже многократно демонстрировали весьма экзотичные и интересные концепты атак. В своих изысканиях исследователи в основном концентрируются на особенно сложных случаях, то есть разрабатывают векторы атак для ситуаций, в которых похитить информацию или проследить за пользователем, казалось бы, попросту невозможно. В частности, если компьютер физически изолирован о любых сетей и потенциально опасной периферии.

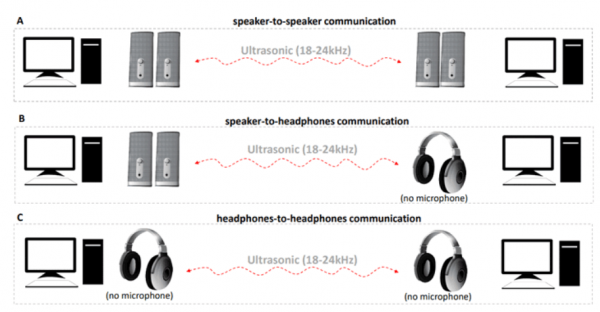

Новая атака получила название MOSQUITO и для ее создания исследователи разработали специальный протокол, который помогает связать между собой две машины: изолированную от сети и подключенную к интернету, способную передать информацию далее. Извлечение данных предлагается осуществлять с помощью обычных наушников или колонок, и специалисты описывают три возможных сценария передачи информации: наушники-наушники, колонки-наушники, колонки-колонки.

Принцип работы MOSQUITO во многом похож на технику атак Speake(a)r, тоже разработанную в Университете имени Бен-Гуриона. Напомню, что тогда исследователи предлагали использовать метод «jack retasking», то есть обратить выходной канал звуковой карты (output), превратив его во входной (input). В результате, даже если никакой микрофон не подключен к компьютеру, его роль исполнят наушники, которые будут записывать все происходящее в радиусе примерно 6 метров.

В случае с MOSQUITO исследователи пошли дальше, предположив, что малварь, заразившая изолированный компьютер, может трансформировать локальные файлы в аудиосигналы, которые затем будут передаваться на близлежащий компьютер (зараженный «принимающей» малварью) через колонки или любые наушники. Вторая машина должна вновь собрать из полученного сигнала исходный файл и передать его дальше, потенциальным злоумышленникам.

Разработанный исследователями протокол позволяет передавать преобразованную в аудиосигнал информацию на расстояние от одного до девяти метров. Так, во время проведенных специалистами тестов скорость передачи данных между колонками, установленными друг напротив друга, варьировалась в пределах 1200-1800 бит/сек, если сигнал транслировался на едва слышимых частотах (18-24 килогерц).

Скорость передачи данных предсказуемо снижается, если расстояние между колонками увеличивается, если они не «смотрят» друг на друга, а также в том случае, если изменить частоту сигнала в сторону повышения или понижения. Последняя особенность, по словам исследователей, объясняется тем, что большинство колонок спроектированы и оптимизированы с учетом нюансом человеческого слуха, и на изменение частот такие устройства реагируют весьма «чутко».

Передача данных между наушниками, в свою очередь, оказалась медленнее: порядка 300-600 бит/сек для наушников-капель и всего около 250 бит/сек для накладных наушников. Здесь, как не трудно догадаться, основная проблема состоит в том, что звуковые волны направляются в одну определенную сторону.

Видеоролик ниже демонстрирует атакую MOSQUITO в реальной жизни.

В конце своего доклада специалисты описывают и возможные методы защиты от подобных атак. К примеру, предлагается использовать наушники или колонки со встроенными усилителями, что помешает «трансформировать» их в микрофон. Также эксперты советуют устанавливать рядом с изолированными компьютерами «глушилки» ультразвуковых сигналов или сканировать пространство на предмет передач в ультразвуковом диапазоне. И, конечно, никогда не поздно установить ПО, запрещающее применять jack retasking, или вообще запретить поддержку аудио аппаратно, через UEFI/BIOS.

Напомню, что мы неоднократно рассказывали о других разработках специалистов из Университета имени Бен-Гуриона. Вот только некоторых из них:

- USBee: превращает почти любой USB-девайс в RF-трасмиттер для передачи данных с защищенного ПК;

- DiskFiltration: перехватывает информацию посредством записи звуков, которые издает жесткий диск компьютера во время работы компьютера;

- AirHopper: использует FM-приемник в мобильном телефоне, чтобы анализировать электромагнитное излучение, исходящее от видеокарты компьютера, и превращает его в данные;

- Fansmitter: регулирует обороты кулера на зараженной машине, вследствие чего тональность работы кулера изменяется, ее можно прослушивать и записывать, извлекая данные;

- GSMem: передаст данные с зараженного ПК на любой, даже самый старый кнопочный телефон, используя GSM-частоты;

- LED-it-GO: использует для извлечения данных мигание обычного диода-индикатора работы HDD;

- BitWhisper: использует термодатчики и колебания тепловой энергии;

- Безымянная атака, задействующая для передачи информации планшетные сканеры и «умные» лампочки;

- xLED: для хищения и передачи данных предложено использовать светодиоды сетевого оборудования.

- HVACKer и aIR-Jumper: похищение данных при помощи камер видеонаблюдения, которые оснащены IR LED (инфракрасными светодиодами), а также использование в качества «мостика» к изолированным сетям систем отопления, вентиляции и кондиционирования.