✔Вредоносы Hex, Hanako и Taylor, атакующие серверы MS SQL и MySQL, оказались делом рук одной группы - «Новости»

Специалисты компании GuardiCore Labs представили подробный отчет, в котором рассказали о результатах проведенного компанией расследования. С начала текущего года эксперты пытались разобраться в операциях безымянной китайской хакерской группы, использовавшей очень развитую, модульную инфраструктуру для поиска уязвимых хостов, осуществления атак и размещения малвари. Сложная инфраструктура и не связанные между собой семейства малвари долгое время помогали хакерам оставаться в тени.

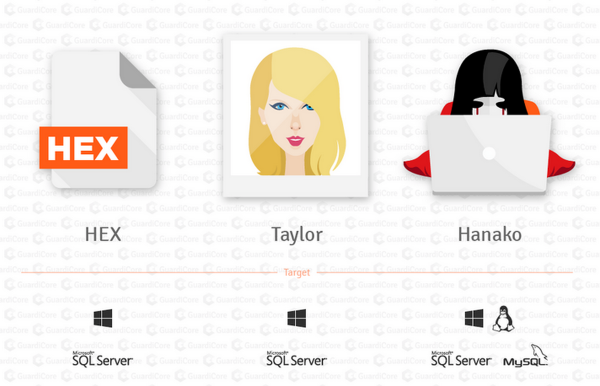

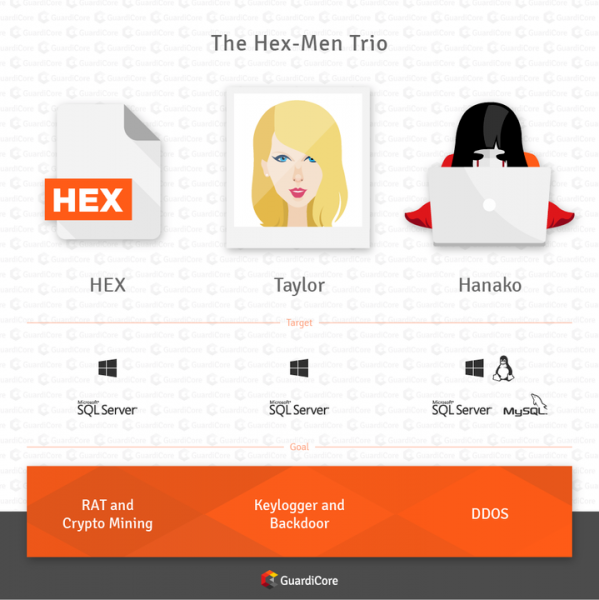

По данным GuardiCore Labs, группировка весь текущий год атакует установки MS SQL и MySQL на Windows- и Linux-системах, при этом распространяя как минимум три вредоноса с абсолютно разной функциональностью.

Первая волна атак была направлена на Windows-серверы с базами MS SQL. Во время этой кампании злоумышленники распространяли RAT (Remote Access Trojan) Hex, а также криптовалютный майнер.

Целью второй волны атак тоже были Windows-серверы с базами MS SQL, но на этот раз атакующие распространяли малварь Taylor, которая представляет собой бэкдор и кейлоггер одновременно. Этот вредонос в феврале 2017 года ИБ-аналитики других компаний сочли Windows-версией трояна Mirai.

Третья волна атак пришлась на БД MS SQL и MySQL, работающие как на Windows-, так и на Linux-серверах. Эта кампания распространяла вредоноса Hanako, который используется для организации DDoS-атак.

Исследователи рассказывают, что атакующие были очень осторожны. Группировка настраивала уже взломанные серверы на сканирование небольшого количества IP-адресов и поиск других уязвимых БД-серверов с ненадежными учтенными данными. Злоумышленники жестко ограничивали «размах» этих сканирований, чтобы зараженные серверы не привлекали к себе внимания. Также хакеры чередовали малварь, переходя от использования одних вредоносов к другим, генерировали лишь порядка 300 уникальных бинарников для каждой кампании, и регулярно меняли серверы и домены своей C&C-инфраструктуры.

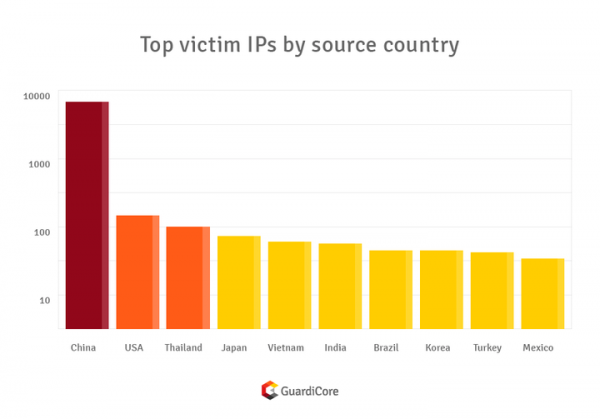

По данным аналитиков, группировка сканировала публичные IP-диапазоны Azure и AWS, очевидно, рассчитывая обнаружить плохо настроенные корпоративные облачные серверы, хранящие важную информацию. И хотя атакующим удавалось оставаться незамеченными, их кампании затронули десятки тысяч серверов. Только в марте 2017 года кампания по распространению Taylor коснулась 80 000 систем.

Атакующие оставляли бэкдор в скомпрометированных системах и открывали RDP-порт, а также отключали антивирусы и другие защитные решения, используя shell-команды. Кроме того, заметая за собой следы, хакеры удаляли все «лишнее» из реестра Windows, а также любые файлы и папки, которые могли выдать присутствие посторонних.

Эксперты GuardiCore Labs уверены, что сами атакующие находятся в Китае. В пользу этой теории говорят многочисленные улики: комментарии, найденные в коде, были написаны на китайском языке; большинство жертв группы находятся в континентальном Китае; RAT группировки маскируется под популярное в Поднебесной ПО, а в файлах конфигурации встречаются email-адреса популярных китайских провайдеров.

Теперь специалисты GuardiCore Labs настоятельно рекомендуют всем администраторам серверов MS SQL и MySQL убедиться, что они используют надежные пароли и могут противостоять брутфорс-атакам. Также стоит проверить систему на предмет проникновения, поискав аккаунты администратора со следующими именами:

- hanako;

- kisadminnew1;

- 401hk$;

- guest;

- Huazhongdiguo